Han liberado la nueva versión que presenta bastantes novedades, sobretodo en la gestión de redes sociales, contraseñas y la gestión de dichos elementos en Unity.

Enlaces:

http://lifehacker.com/5952845/whats-new-in-ubuntu-linux-1210-quantal-quetzal

http://www.ubuntu.com

Este blog está dedicado a la recolección de información relacionada con las nuevas tecnologías ( tecnoloxía xa), especialmente, con las vinculadas a la informática. La idea es centralizar y compartir la información y cada manual o tutorial que voy recolectando para las clases tanto de administración de sistemas como de explotación de sistemas informáticos de modo que estén disponibles para alumnos y resto de interesados. (IES A Carballeira, Ourense)

jueves, 18 de octubre de 2012

martes, 9 de octubre de 2012

Disponibilidad: detección de vulnerabilidades

Detección de vulnerabilidades: comprobación de los servicios instalados, versiones, fallos, sploits, actualizaciones:

- Introducción: http://tecnoloxiaxa.blogspot.com.es/2010/12/seguridad-en-redes-informaticas.html

- http://www.securityfocus.com/ Listado, información sobre vulnerabilidades

- OpenVAS http://www.openvas.org/

- Detección de vulnerabilidades con nessus: www.nessus.org

- http://tecnoloxiaxa.blogspot.com.es/2009/02/detectar-vulnerabilidades-en-los.html

- http://tecnoloxiaxa.blogspot.com.es/2011/11/nessus-en-linux.html

- http://tecnoloxiaxa.blogspot.com.es/2011/03/vi-herramientas-automatizadas-2.html

- Herramientas automatizadas: http://tecnoloxiaxa.blogspot.com.es/2011/03/vi-herramientas-automatizadas.html

- Superscan http://tecnoloxiaxa.blogspot.com.es/2011/05/vi-herramientas-automatizadas-3.html

- Gfi Languard http://tecnoloxiaxa.blogspot.com.es/2011/05/vi-herramientas-automatizadas-4.html

- Microsoft Baseline Security Analyzer (MBSA) : http://technet.microsoft.com/es-es/security/cc184924.aspx

- Nmap:

- http://tecnoloxiaxa.blogspot.com.es/2010/12/deteccion-de-vulnerabilidades-y-ataques.html

- http://tecnoloxiaxa.blogspot.com.es/2011/02/deteccion-de-vulnerabilidades-y-ataques_22.html

- http://tecnoloxiaxa.blogspot.com.es/2011/03/vi-herramientas-automatizadas.html

- Escaner de vulnerabilidades y exploits listos para emplear: http://www.metasploit.com/

martes, 2 de octubre de 2012

Ejercicios tema 1 seguridad

Leer el siguiente artículo:

completo: http://www.pcworld.com.mx/Articulos/5746.htm

- ¿Qué tipo de ataques son los más comunes que se producen en las redes sociales?

- ¿Crees que los ciberdelitos y ciberfraudes proliferarán con el uso de las redes sociales?

- ¿Qué es una blacklist? Indica alguna web con comprobación de direcciones web o URL, IP, direcciones de mail, etc., que sean potencialmente maliciosas

- Indica qué precauciones tomarías y cómo identificarías un fraude a través de una red social. Busca algún nuevo tipo de estafa que se produzca a través de las redes sociales.

- ¿Crees que conocer este tipo de noticias te ayudarán a tomar ciertas precauciones? ¿Para qué tipo de usuarios puede ser útil?

- ¿Son seguras tus contraseñas de acceso a los sistemas operativos y redes sociales? ¿Cuántas contraseñas usas y cómo? http://www.microsoft.com/latam/protect/yourself/password/checker.mspx

martes, 25 de septiembre de 2012

jueves, 26 de abril de 2012

Sin sonido en firefox sobre ubuntu? solucionado

Pues nada, al instalar la última versión de Ubuntu me econtré sin sonido al intentar reproducir vídeos.

La solución es bastante sencilla:

apt-get install flashplugin-nonfree-extrasound

La solución es bastante sencilla:

apt-get install flashplugin-nonfree-extrasound

lunes, 9 de abril de 2012

Convertir partidas nds para R4i Save Dongle y a otros formatos

Hace poco a uno de los enanos le "desapareció" la partida que estaba jugando en su cartucho original de nds. Desgraciadamente no teníamos copia de seguridad de la misma así que.... volver a empezar???

Además del tiempo perdido, muchas horas de juego, el verdadero problema que se plantea es la posibilidad de que esto vuelva a ocurrir. En las partidas que se juegan con otro tipo de tarjetas -las destinadas a ejecutar copias de las roms originales- tan sólo hay que guardar el sav cada cierto tiempo.

Para los cartuchos originales, hay bastantes programas que permiten vía wifi realizar copias de seguridad hacia un servidor FTP previamente configurado al efecto -yo he probado unos cuantos y no iban en mi ndsi-.

Al final me he decidido a comprar un aparatillo -gadget o aparello- que acaba de salir, el R4i Save Dongle. Con ello subsano la primera parte del problema y parte de la segunda. En primer lugar te permite realizar copias de seguridad de tus juegos originales, en segundo, desde la propia página van actualizando el listado de partidas jugadas -partidas ya avanzadas que puedes descargarte y subir a tu tarjeta original-, desgraciadamente el catálogo no es muy amplio.

domingo, 25 de marzo de 2012

Ruin

Hace mucho tiempo que alguien a quien conozco un poco, tenía verdaderos quebraderos de cabeza para simular vegetación. Todavía hace menos tiempo Jaume Sisa, portavoz de la candidatura Autores Más que Nunca en las elecciones a la SGAE, manifestaba que "Internet está sobrevalorado" y que "Internet son cuatro tíos que tienen su negociete ... " -podéis leer la entrevista completa en el enlace-. A pesar de opiniones como la del susodicho he encontrado este pequeño pero genial corto en el que se puede apreciar como ficción y realidad cada vez son más difíciles de distinguir en la pantalla y como en el extranjero hay creadores que montan un negociete distinto al de los españoles.

viernes, 23 de marzo de 2012

Auditoría -hack- de redes inalámbricas

Cortesía de Rubén Pérez García alumno de SMR, subo estos ficheros a modo de manual o guía para auditar –léase revelar, ver o hack - las claves WEP y WPA usando los programas aeroscript y Minidwep. Eso sí, para los sensibles “ortográficos” –como yo- avisar de la falta de tildes (problemas con los diccionarios):

- Guía Manual de uso de Aeroscript: https://docs.google.com/open?id=0B44-0lmgCwxZLVQwZkw1WHZRa1NmelozZFRVZFlldw

- Guía Manual de uso de Minidwep para hack o auditoría de claves WEP: https://docs.google.com/open?id=0B44-0lmgCwxZS2xhNVFCejVUTWFBMmozbnl2TGQyZw

- Guía Manual de uso de Minidwep para hack o auditoría de claves WPA: https://docs.google.com/open?id=0B44-0lmgCwxZN3hXT3JHZVJRdy1aTmVocFp1cEFkZw

Enlaces relacionados:

Hack de contraseñas Wep en Windows: http://tecnoloxiaxa.blogspot.com.es/2008/05/hack-de-claves-wep-en-windows-o-como.html

Uso de Caín y Abel: http://tecnoloxiaxa.blogspot.com.es/2012/03/usando-cain-y-abel.html

viernes, 9 de marzo de 2012

Honeypots

Índice de contenido

1.- Introducción. ¿Qué es un honeypot? 2

2.- Ventajas e inconvenientes de los honeypots 3

7.- Honeynet. 8

1.- Introducción. ¿Qué es un honeypot? 2

2.- Ventajas e inconvenientes de los honeypots 3

a.- Ventajas 3

b.- Desventajas. 33.- Rol de los honeypots en nuestro plan de seguridad. 4

a.-Prevención 4

b.- Detección. 4

c.- Respuesta. 44.- Clasificación de los honeypots. 5

a.- Clasificación en función del nivel de interacción. 5

b.- Clasificación atendiendo al rol al que se destine. 55.- Ejemplos de honeypots. 5

a.- Comerciales: 5

b.- Sistemas libres 66.- Honeyd 7

7.- Honeynet. 8

a.- Métodos, motivos y herramientas involucradas. 9

b.- Análisis de tendencias. 9

c.- Respuesta a incidentes 9

d.- Bancos de prueba. 9

e.- ¿Cómo funcionan las Honeynet? 9

f.- Riesgo asociado a las honeynets. 108.- Conclusiones. 10

jueves, 8 de marzo de 2012

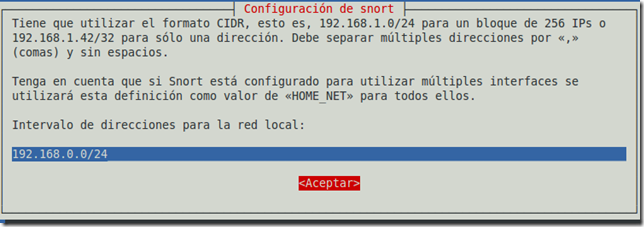

Instalación y configuración de Snort

2.- Snort

2.1.- Instalación

Para instalar snort en Ubuntu (versión 9.10), simplemente ejecutamos:apt-get install snort

Durante la instalación se ejecutará un script de ayuda de configuración que entre otros nos pedirá los siguientes datos:

- interfaz que escuchará snort (se pueden introducir varios separados por espacios), en mi caso: eth0.

- Intervalo de red de la red local en formato CIDR: 192.168.0.0/24

Instalación Certificados y Webdav IIS en Windows 2008

Guías realizadas para clases por Víctor Anievas y Adrián Barreiros

Webdav -Víctor Anievas- :https://docs.google.com/open?id=0B44-0lmgCwxZVDUxaUxNdjVTTENlV21JdFgyRldkZw

Certificados -Adrián-: https://docs.google.com/open?id=0B44-0lmgCwxZeWJmaEhYaEFSOXlBVlJhaWlwdWdDZw

Webdav -Adrián Barreiros-: https://docs.google.com/open?id=0B44-0lmgCwxZRzc3LU9GcDFRZEN3MFRaTHpSS05wdw

Certificados - Víctor Anievas-: https://docs.google.com/open?id=0B44-0lmgCwxZY0xya3F2SXdRX3l1NG9CMktxUWx6Zw

Manuales de instalación de los servicios de webdav y certificados para páginas web corriendo con el servicio IIS bajo Windows Server 2008.

Webdav -Víctor Anievas- :https://docs.google.com/open?id=0B44-0lmgCwxZVDUxaUxNdjVTTENlV21JdFgyRldkZw

Certificados -Adrián-: https://docs.google.com/open?id=0B44-0lmgCwxZeWJmaEhYaEFSOXlBVlJhaWlwdWdDZw

Webdav -Adrián Barreiros-: https://docs.google.com/open?id=0B44-0lmgCwxZRzc3LU9GcDFRZEN3MFRaTHpSS05wdw

Certificados - Víctor Anievas-: https://docs.google.com/open?id=0B44-0lmgCwxZY0xya3F2SXdRX3l1NG9CMktxUWx6Zw

Manuales de instalación de los servicios de webdav y certificados para páginas web corriendo con el servicio IIS bajo Windows Server 2008.

sábado, 3 de marzo de 2012

Usando Caín y Abel

Una serie de tutoriales sobre Caín y Abel

Dirección aplicación: http://www.oxid.it/cain.html

Tutorial http://www.youtube.com/watch?v=vAc8o2G1sAY&feature=player_embedded

Tutorial http://www.youtube.com/watch?v=vAc8o2G1sAY&feature=player_embedded

Interceptando passwords en una red: http://www.youtube.com/watch?v=-lJTuOVHTas&feature=player_embedded#!

martes, 7 de febrero de 2012

jueves, 2 de febrero de 2012

Educación .... para la ciudadanía

Copio un comentario del blog profesorgeohistoria.wordpress.com que me parece muy interesante:

EL MINISTRO MIENTE A SABIENDAS…

COMUNICADO DE PRENSA de Ediciones Akal 1 de febrero de 2012

Con objeto de aclarar definitivamente un malentendido que se

viene arrastrando desde hace 5 años, y que el ministro de Educación,

Cultura y Deporte ha vuelto a reiterar esta mañana en la Cadena Ser,

queremos informar de lo siguiente:

– Que el libro Educación para la Ciudadanía. Democracia,

capitalismo y Estado de Derecho, publicado en el año 2007, al que

corresponden las citas textuales utilizadas hoy por el ministro, y del

que son autores Carlos Fernández Liria, Pedro Fernández Liria, Luis

Alegre Zahonero y Miguel Brieva como ilustrador, no es un libro de texto

ni un manual para el alumno, sino un ensayo en el que se ofrece una

visión crítica de la citada asignatura.

– Que la cita de los ratones es una paráfrasis de I.

Wallerstein, tomada de un pasaje de su libro El capitalismo histórico,

en el que el autor estadounidense, a su vez, se inspira en una imagen de

Galbraith, premio Nobel de Economía. En cuanto a la segunda,

consideramos oportuno incluir la cita entera, porque así se entiende

mejor lo que, si no, parecería una sesgada opinión del ministro: “El

capitalismo es como un tren sin frenos que se acelera cada vez más.

Camina, sin duda, hacia al abismo. Pero este abismo no es, como muchos

marxistas imaginaron, su fin inevitable, que dará paso al socialismo.

No, el capitalismo rueda vertiginosamente hacia el agotamiento de los

recursos ecológicos, hacia la destrucción de este planeta, que

sobrevendrá quizá con rapidez, por un desastre nuclear, o quizá más

gradualmente, por una quiebra ecológica irreversible. Sería un gravísimo

error, por tanto, comparar la revolución comunista con un tren en

marcha o con un motor capaz de acelerar las fuerzas de la historia.

Estas metáforas fueron una de las más grandes meteduras de pata de la

tradición marxista. En realidad es todo lo contrario, tal como señaló

hace ya mucho tiempo un filósofo marxista llamado Benjamin: lo que está

fuera de control es, precisamente, el capitalismo, y el socialismo no es

otra cosa que el freno de emergencia”. Por otra parte, debemos

considerar que el ministro considera sospechosos a los autores

mencionados en este punto.

– Que Akal ha publicado un libro del alumno para secundaria con

el título Educación para la Ciudadanía, que sigue el currículo de la

asignatura establecido por el Ministerio y en el que no se incluye

ninguna de las susodichas citas.

viernes, 27 de enero de 2012

Cómo añadir contraseña a grub2

Un error común que compromete la seguridad en cualquier sistema linux consiste en no asegurar correctamente el arranque en modo recuperación. Si permitimos que cualquier usuario acceda libremente mediante este inicio estamos permitiendo que cualquier usuario pueda acceder libremente a un sistema para añadir usuarios, cambiar contraseñas,...

Crear un documento en el que se explique cómo asignar una contraseña a grub2, de modo que sólo un usuario con la contraseña adecuada (y encriptada) pueda acceder al sistema en modo recuperación.

Autor: Varela Fernández José Manuel

Primeiro xeramos un contrasinal con grub-mkpasswd-pbkdf2

abrimos o arquivo de configuracion con gedit /boot/grub/grub.cfg

nel engadimos o usuario e o contrasinal xerados:

Seguridad en telefonía móvil. 4.3c Ataques a GPRS

c.- Ataques a la seguridad de GPRS

Algunos

de los ataques vistos en GSM son igualmente válidos en GPRS; además,

y de acuerdo con la arquitectura de las redes GPRS voy a explicar

algunos de los ataques en función, esta vez, de la zona dónde se

realiza el ataque:

- La estación móvil y la tarjeta SIM.

- La interfaz entre MS y el SGSN

- La red troncal GPRS

- La red de paquetes que conecta distintos operadores.

- Internet público.

c.1.- Ataques a la estación móvil y al SIM. (iguales a GSM)

Etiquetas:

apuntes,

apuntes seguridad,

seguridad

lunes, 23 de enero de 2012

Descarga de vídeos rtmp

La especificación RTMP (Real-Time Messaging Protocol) se diseñó para la transmisión de audio, vídeo y datos entre distintas tecnologías de las plataformas flash de Adobe como Flash Player y Adobe Air. Actualmente es una especificación abierta para la creación de tecnologías que permitan la distribución de vídeo, audio y datos en los formatos AMF, SWF, FLV y F4V compatibles con Adobe Flash Player.

Suscribirse a:

Entradas (Atom)