Una serie de tutoriales sobre Caín y Abel

Dirección aplicación: http://www.oxid.it/cain.html

Tutorial http://www.youtube.com/watch?v=vAc8o2G1sAY&feature=player_embedded

Tutorial http://www.youtube.com/watch?v=vAc8o2G1sAY&feature=player_embedded

Interceptando passwords en una red: http://www.youtube.com/watch?v=-lJTuOVHTas&feature=player_embedded#!

Aunque ya lo hemos visto os recuerdo como revelar las contraseñas de un sistema empleando Caín: http://www.youtube.com/watch?v=Oplb3r3g5Yg&feature=related

Copio un par de manuales sobre Caín publicados por Zykl0n-B y sacados de la página:

http://foros.raza-mexicana.org/showthread.php?t=341

y

http://foros.raza-mexicana.org/showthread.php?t=342

el pdf completo

http://houdini-hck.netai.net/Lecciones/Sniffing%20con%20Cain%20y%20Abel.pdf

Sniffing: Cain & Abel

Saludos, como he vísto que se interesan bastante por el Packet Sniffing, pues, hoy les enseñaré a Sniffar paquetes con una Maravilla de herramienta multiusos, Cain & Abel (http://www.oxid.it/) Pueden descargarla directamente desde Aquí.

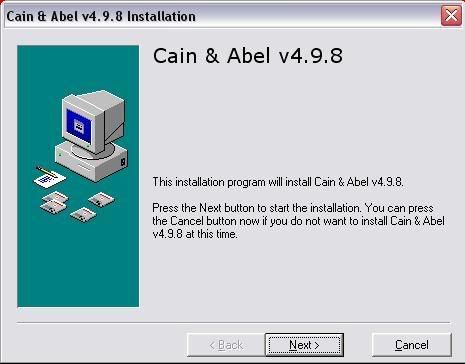

Bien, lo bajamos, y obtendremos un archivo llamado "Ca_Setup.exe", ese es el Launcher, lo abrimos, y nos saldrá la ventana roja de Instalación, seleccionamos "Next" en todos:

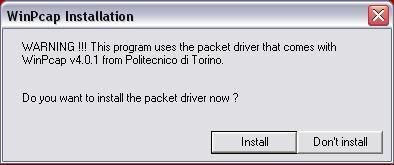

Luego nos pedirá Instalar el Paquete de Winpcap 4.0.1, le decimos que sí:

Una vez terminado, reiniciamos el Ordenador, y estaremos listos

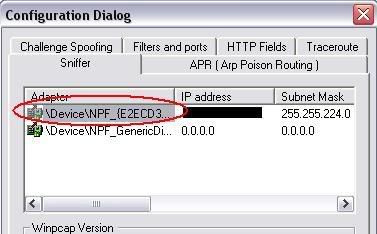

Caín, Necesita ser configurado, para eso abrimos el programa, y nos dirigimos al Menú "Configure", ahí seleccionamos nuestro adaptador de red, y en la pestaña "APR (Arp Poison Routing)" tenemos opciones de Utilizar nuestra dirección IP y Mac reales, o Spoofearlas.

Bien, una vez hecho ésto, Clickeamos en Aceptar y tendremos al frente de nosotros a Caín , Hoy Sniffaremos de Todo lo que salga, Contraseñas Encriptadas, Texto Plano, Ftp, Http, Myspace, Hi5, Etc.

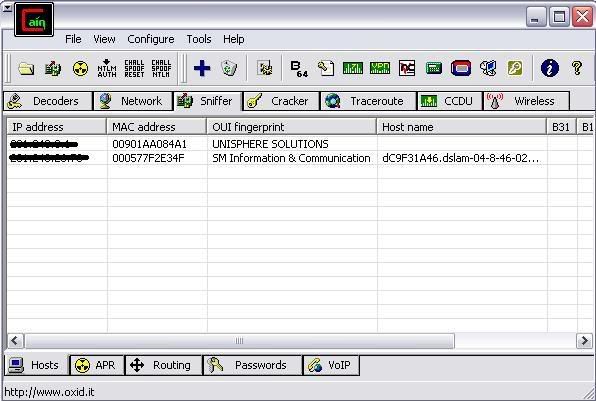

Venga, nos vamos a la Pestaña Superior "Sniffer" y luego a la Pestaña inferior "Hosts", Una vez ahí, Arrancamos el Sniffer, ¿Cómo?, pues en el Segundo botón que aparece arriba, al lado de una carpeta:

Click para ver imagen

Listo, ahora Hacemos click secundario sobre Caín y seleccionamos "Scan Mac Addresses" como en la Imagen:

Click para ver imagen

Ésto Buscará Direcciones MAC de ordenadores en nuestra Red, así que esperamos...

Click para ver imagen

Pasado un tiempo, Caín ya habrá Scaneado toda la Red, así que seleccionamos las direcciones IP de los "Targets" u Objetivos que queremos Sniffar, para eso nos vamos a la Pestaña Inferior "APR" y Clickeamos sobre el botón "Add to list":

Click para ver imagen

Acto seguido aparecerá una ventana Doble, En la Izquierda seleccionamos el Objetivo "A" de la lista de IP's, ésto llenará el lado derecho con otras Direcciones IP, en ese lado debemos seleccionar la IP del Objetivo "B" (El Gateway), Justo como un Man In The Middle.

Click para ver imagen

¿Por qué debo llenar esa Estúpida tabla? Simple, esa es la tabla en la que le indicaremos a Caín cómo deberá envenenar las Tablas ARP (Address Resolution Protocol) de las Víctimas.

Nota:: Si estás en una red Concentrada (Conectada por Hubs) No es necesario Envenenar las tablas ARP de nadie, ya que los paquetes llegan solos, en cambio, si estás en una red conmutada (Switch) sí es Necesario envenenar las Tablas ARP de la red.

Hecho esto, debemos empezar a envenenar las Tablas ARP de nuestra Red (Porque estoy bajo un Switch, mi red es Conmutada), para eso hacemos Click sobre el Botón amarillo de "APR", Marcado en la Imagen, también he marcado en Azúl la Indicación de Caín de que está "Poisoning" es decir, Envenenando.

Click para ver imagen

Ya ha empezado el ataque, ya sólo nos queda tomarnos un Café, ligar con una tía y esperar a que nuestra víctima Introduzca todas sus contraseñas como lo haría todos los días, ya que no se dará cuenta del envenenamiento...

Sólo 2 minutos después, revisemos el resultado de Caín, para eso nos dirigimos a la pestaña superior Sniffer y a la pestaña inferior Passwords... veamos..

Click para ver imagen

¡Vaya! 206 Passwords ! , Pero no se emocionen, sólo son paquetes, pero he resaltado en Azúl los passwords que sí son verdaderos, y para colmo, viajan en Texto plano, veamos:

http://foro.netting.es vale, Esa la borro, es mi propio User y Password, y en texto plano.

www.myspace.com Un User y pass de Myspace en Texto plano también (Lo he tachado por proteger al dueño de la cuenta).

Aquí otro Ejemplo:

Click para ver imagen

Ahí podemos ver las contraseñas de Myspace, Google, y Hi5, todas en TEXTO PLANO.. Vaya seguridad que nos ofrecen ¿Eh?

Así sucede con los Passwords en FTP,SMTP, HTTP,POP3, VNC, MYSQL, ICQ, Hi5, Photobucket, Yahoo, Hotmail. Gmail, etc, Y además, Caín contiene "Certificados de Autenticidad" Falsos , Para hacerle creer a la víctima que todo anda bien y legal , como verán, "Hackear contraseñas" no es nada del otro mundo cuando disponemos de Caín ...

Ahora.. ¿Qué sucede cuando el Caín detecta Passwords Encriptados? ¿Los desecha? Pues No, Caín, Auomáticamente los lleva a la Pestaña superior "Cracker" ¿Qué es eso? ¬¬ ¡Hombre! es lógico lo que es, Un crackeador múltiple de Contraseñas, Ahí tenemos una lluvia de Opciones, podemos desencriptar contraseñas a través de diversos modos, Bruteforce, Criptoanálisis, Ataque por Diccionario, etc.

Caín, también Funciona Sniffando paquetes Wireless, y hasta tiene Herramientas de Wep Cracking y demás... y puede ser combinado con Otras herramientas tales como Airpcap, Airdump, etc.

Nota: Les recomiendo que cuando se encuentren Sniffando no abran USTEDES en sus ordenadores páginas ni ningún tipo de conexiones, ya que ésto les dificultará más el trabajo, recuerden que estamos "Husmeando" los paquetes que llegan a nuestra tarjeta de Red, y pues, si nosotros contribuímos metiéndole más paquetes ni les cuento...

Bueno bueno, Ya estoy un poco cansado, para la próxima les enseño a hacer Otras cosas con Caín, y A conocer a Abel, espero que les haya Gustado, ayudado a los que andaban Perdidos, y a los que querían aprender a Sniffar con otras Herramientas, espero que hayan entendido todo ésto del Sniffing.

¡Ah! que se me olvida, para poder cerrar a Caín deben Parar el envenenamiento APR y Detener el Sniffer

Saludos.

Cain & Abel II (DNS Poisoning)

(D N S - P O I S O N I N G)

Saludos, hoy les Enseñaré a realizar un ataque Bastante divertido, un Ataque de DNS Poisoning, y también les mostraré a la 2da parte de Caín, su hermano Abel jaja, y podrán Empezar y detener servicios de la Víctima, Obtendrán una Shell remota (Gracias a Abel), etc, pero no me extenderé mucho, será necesario haber hecho la práctica pasada con Caín.

Nota: Para utilizar a Abel en un equipo remoto es necesario conocer un User y Password válidos, y haber copiado a Abel previamente en el equipo remoto (Todo esto lo puedes hacer leyéndote las prácticas).

¿Qué es un ataque DNS Poisoning?

Como su nombre lo Indica, es un ataque basado en el "Envenenamiento" de la Caché DNS de la Víctima, es decir, agregaremos valores de relación Dominio-IP de su Caché DNS... vale vale, no entiendes aún, pues.. Imagínate que Nosotros cambiáramos la Caché DNS de la Víctima, y le dijeramos que el nombre de dominio "Www.Microsoft.com" le corresponde a la dirección IP de ... Mmm... de una página XXX cualquiera... ¿Qué pasará cuando la víctima escriba en su Navegador "Www.microsoft.com"? Exacto.. irá directamente a la página XXX que le hemos indicado a la Caché. ¿Interesante No? y lo mejor es que podemos hacer ésto con cuantos Nombres de dominio se nos ocurran..

Vale, abran su Caín, Configúrenlo como les parezca necesario, Hagan un Host Scanning, y encuentren las direcciones de la víctima y del Router (Gateway, Puerta de enlace) de la red.

Hagan exactamente lo mísmo que en la práctica pasada, un ataque tipo "Man In The Middle", Envenenen las tablas ARP.. ¿Listo?

Ya yo encontré a mi Víctima y al Router de la Red, ahora Arrancaré el Sniffer y Enevenaré las tablas ARP de ambos, Justo como el MITM pasado, para poder realizar el Ataque DNS Poisoning..

Listo, Mientras Caín se encuentra "Poisoning", Nosotros podemos "Agregarle condimentos" a ese veneno, Hoy le agregaremos a la caché DNS valores "Spoofeados".

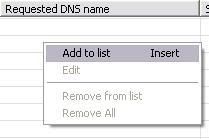

Bien, Ya estoy Sniffando los paquetes que viajan entre la víctima y el Router, ahora , en la pestaña superior SNIFFER, me dirijo a la pestaña Inferior APR, del lado Izquierdo vemos varias opciones, pero la que nos interesa a nosotros es "APR-DNS", La he marcado en la Imagen:

Una vez ahí, del lado derecho nos saldrá un campo vacío llamado "Requested DNS name", pues, hacemos Click secundario ahí y seleccionamos la opción "Add to list Insert", como se muestra en la imagen:

Ésto hará que se nos abra una ventana nueva llamada "DNS Spoofer For APR", ahí nos pide un Nombre de dominio y una dirección IP, en el campo del Nombre de dominio, escribimos el de la página que queremos "Spoofear", por ejemplo, "www.microsoft.com", y en el campo de Dirección IP, escribimos la IP a la cuál queremos que vaya la víctima cuando intente conectarse conwww.Microsoft.com. ¿Qué fácil no?

Yo he colocado la Dirección IP de una página Basura, así que cada vez que la víctima intente ir a www.microsoft.com, irá directamente a la página "Limpia basura" (Así se llama).

Click para ver imagen

Listo, pulsamos "OK" y ya estará envenenada la víctima, ahora veamos el Resultado

Click para ver imagen

Jaja por algo dije que era divertido este Ataque, puedes Spoofear cualquier página que quieras...

Ahora pasemos a ver a Abel, que creo que en la práctica pasada no expliqué lo qué era en Realidad y no quedó claro.

Caín & Abel es el nombre del programa, mas no son el mísmo programa, me explico, Caín, es el Sniffer que tanto hemos estado usando, pero Abel es otra aplicación, es un Servicio NT aparte.

¿Cómo es eso?

Cuando Instalamos Caín, también se copia Abel, mas no se Instala, nosotros tenemos que Instalarlo, Ya sea localmente ó Remotamente.

Abel consta de 2 archivos, "Abel.exe" y "Abel.dll", Abel una vez instalado corre como un servicio NT de Windows, y nos ofrece Una shell remota que manipulamos mediante Caín, y otras cosas como las tablas TCP/UDP remotas, la tabla de Routing, puede volcar los Hashes de usuarios de la base de datos SAM remotos, etc.

Los datos transmitidos entre Caín y Abel son Encriptados utilizando el método de Cifrado RC4, El cual también utilizan los protocolos WEP, SSL, WPA, etc.

Bien bien, veamos cómo Instalar Abel localmente:

Abre una shell y dirígete al directorio de Caín, que por defecto es C:\Archivos de Programa\Caín\, Ahí es donde se encuentra Abel.

La instalación de Abel es algo complicadísimo que no sé si lo entiendan, pero igual se los Explico, para Instalarlo, escriban el siguiente comando desde el Directorio de Caín:

C:\Archivos de programa\Caín\> Abel

Click para ver imagen

Y para desinstalarlo:

C:\Archivos de programa\Caín\> Abel -r

Click para ver imagen

¿Ven lo difícil que es?

Bien, pero Abel está Instalado, mas no Corriendo, para arrancarlo debemos Ir a Caín, y dirigirnos a la pestaña superior "NETWORK", Ahí desplegamos la pestaña "Entire Network", y luego le damos Click Secundario a la Opción "Quick List", y en ella seleccionamos la Opción "Add to Quick List".

Click para ver imagen

Ésto hará que nos salga una Ventana nueva, pidiéndonos la Dirección IP ó el Nombre de la máquina a la que nos queremos conectar, pues, se lo damos y presionamos OK.

Click para ver imagen

Ahora desplegamos "Quick List" y nos aparecerá el Ordenador que acabamos de agregar, Para conectarnos a él damos Click Secundario sobre su nombre y elegimos la Opción "Connect as", y nos aparecerá una ventana pidiéndonos un Nombre de usuario y un Password válidos para ese Ordenador, si no lo tenemos, Estamos fritos... pero ¡Hombre! ¿Para qué tienes el Sniffer? Para dar con los Passwords.. ¿ó no?

Click para ver imagen

Vale, nos logueamos en la Máquina remota, y tendremos acceso a Varios recursos, tales como los Grupos de Usuarios, a los Servicios, A los recursos compartidos y a los nombres de Usuario, bien, pero nosotros necesitamos arrancar a Abel, (que lo hemos subido previamente e Instalado), así que nos vamos a "Services", acá se mostrarán TODOS los servicios del Ordenador remoto, en esa lista debemos buscar a Abel, que debería aparecer como "Stopped" es decir "Detenido", para arrancarlo simplemente hacemos Click secundario sobre su nombre y seleccionamos la opción "Start".

Click para ver imagen

Ahora, una vez que ha arrancado Abel, Contraemos el nombre del Ordenador y lo volvemos a Desplegar.. y vemos que hay algo nuevo... ABEL.

Al desplegar a Abel nos encontramos con varios Servicios, los cuales son:

*Console

*Hashes

*Lsa Secrets

*Routes

*TCP Table

*UDP table

Console

Nos Da una Shell Remota con permisos de System.

Click para ver imagen

Hashes

Nos da los Hashes de todos los Usuarios del Ordenador remoto.

Click para ver imagen

Lsa Secrets

Volca del registro de Windows las llaves Lsa Secrets (Local Security Authority) que se encuentran en el directorio HKEY_LOCAL_MACHINE\Security\Policy\Secrets.

Click para ver imagen

Routes

Nos devuelve un "Route print" del Ordenador remoto.

Click para ver imagen

TCP Table

Nos muestra una Tabla con las Conexiones TCP del Ordenador remoto.

Click para ver imagen

UDP Table

Nos muestra una Tabla con las conexiones UDP del Ordenador Remoto.

Click para ver imagen

Bueno, ya lo que queda es de parte de ustedes, Espero haber aclarado las dudas que existían con respecto a Abel, y que hayan entendido y disfrutado todo ésto, para la próxima les enseño otras cosas con Caín & Abel.

Saludos.

No hay comentarios:

Publicar un comentario