1.- Introducción. ¿Qué es un honeypot? 2

2.- Ventajas e inconvenientes de los honeypots 3

a.- Ventajas 3

b.- Desventajas. 33.- Rol de los honeypots en nuestro plan de seguridad. 4

a.-Prevención 4

b.- Detección. 4

c.- Respuesta. 44.- Clasificación de los honeypots. 5

a.- Clasificación en función del nivel de interacción. 5

b.- Clasificación atendiendo al rol al que se destine. 55.- Ejemplos de honeypots. 5

a.- Comerciales: 5

b.- Sistemas libres 66.- Honeyd 7

7.- Honeynet. 8

a.- Métodos, motivos y herramientas involucradas. 9

b.- Análisis de tendencias. 9

c.- Respuesta a incidentes 9

d.- Bancos de prueba. 9

e.- ¿Cómo funcionan las Honeynet? 9

f.- Riesgo asociado a las honeynets. 108.- Conclusiones. 10

1.- Introducción. ¿Qué es un honeypot?

En realidad y pese a ser una tecnología bastante reciente en el mundo informático - los primeros trabajos que tratan los conceptos de los honeypots datan de 1990/1991, en concreto “The Cuckoo´s Egg” de Clifford Stolls´s y “An Evening With Berferd” de Bill Cheswick´s - constituyen un recurso muy valioso para la seguridad de cualquier empresa o incluso de una pequeña red personal.

Los “honeypots”, literalmente “tarros de miel”, también conocidos como sistemas de decepción o engaño, constituyen una trampa -la otra acepción del término- para posibles atacantes. Un honeypot no es más que un sistema cuya única finalidad es la de ser probado, atacado o incluso comprometido.

El funcionamiento de estos sistemas es bastante sencillo y consiste en poner en marcha un sistema con una serie de servicios expuestos a la red, cuya única finalidad es la de registrar la actividad de cualquier individuo que interactúe con ellos. La diferencia con respecto a un sistema real en producción, es que la única intención del sistema es ser probado por un atacante, no ofrecer un servicio real.

La idea subyacente, por tanto, es que nosotros ponemos a disposición de cualquier integrante de una red, un equipo con una serie de servicios -o puertos- expuestos a ciertas vulnerabilidades que, por otra parte, no son publicados en ningún sitio. De este modo todo aquél que intente acceder a ellos, en realidad lo que estará haciendo es una búsqueda de servicios disponibles (escáneado de red) , con objeto de buscar sistemas accesibles que tengan alguna vulnerabilidad conocida -o no- que pueda ser explotada de modo que el equipo quede comprometido y a disposición del atacante.

Los sistemas dedicados por tanto a honeypot no deberían recibir casi ningún tráfico de entrada al sistema -no son sistemas en producción-, con lo que el tráfico de entrada podría suponer ya un ataque. Por otra parte, y por la misma razón, el tráfico de salida debería ser inexistente, de hecho el tráfico saliente sería un indicador de que nuestro honeypot ha sido vulnerado y comprometido por un atacante.

Como veremos, un poco más adelante, un honeypot puede, dependiendo del tipo, no sólo registrar los intentos de acceso a determinados servicios (la forma más trivial de honeypot) sino que incluso puede llegar a engañar al atacante haciéndole creer que ha conseguido comprometer un sistema. En este último caso, no sólo registraríamos el ataque efectuado, sino que seríamos capaces de ver, recuperar y probar el software que el atacante empleará durante las fases de refuerzo y consolidación y pudiendo, por tanto, descubrir y estudiar nuevas técnicas, metodologías y aplicaciones empleadas por los atacantes.

En realidad los honeypots son sistemas que nos ofrecen una ayuda de incalculable valor a la hora de detectar nuevos ataques -para los que todavía no existen firmas en sistemas IDS- o incluso para alertarnos de equipos comprometidos en nuestra red. En el primer caso, si un atacante descubre una nueva vulnerabilidad podría pasar totalmente desapercibido a cualquier Sistema de Detección de Intrusiones que tuviésemos desplegado en la red, ya que la firma del mismo no estaría todavía registrada; sin embargo en el momento que intentase acceder a nuestro honeypot nos serviría de advertencia ya que como hemos visto no deberían tener casi tráfico entrante y el saliente es inexistente.

El segundo uso está relacionado con la existencia de gusanos, auto-rooters y mass-routers, en esencia es software que prueban, de manera automatizada, amplios rangos de redes siendo capaces de explotar vulnerabilidades en los sistemas que no han sido parcheadas. Si detectamos tráfico desde nuestra red a nuestro honeypot sería un indicador de que puede haber un sistema comprometido, independientemente de que la firma del ataque sea conocida o explote una vulnerabilidad todavía no publicada.

2.- Ventajas e inconvenientes de los honeypots

En primer lugar deberíamos decir que los honeypots no son más que otra herramienta de seguridad que podría y debería ser usada en cualquier entorno de red junto con otros como NIDS, cortafuegos,...y que como cualquier otra aplicación tiene una serie de ventajas e inconvenientes.

a.- Ventajas

La primera ventaja que ofrecen es el valor de los datos, frente a otros sistemas como los IDS con un gran número de falsos positivos que tendremos que discriminar “a mano”, estos sistemas tienen pocos logs -son sistemas que no deberían tener ningún tráfico- y por lo tanto son muy valiosos y muy fáciles de analizar.

En segundo lugar requieren para su despliegue muy pocos recursos y como además capturan muy poco tráfico no resultarán sobrecargados con lo que podemos emplear equipos desfasados o incluso podrían emplearse en entornos virtuales.

En tercer lugar son sistemas muy simples (aunque algunos como las honeynets no lo son tanto) en los que no es necesario mantener e instalar complicadas Bases de datos, firmas que actualizar...

Por último y muy significativo en entornos empresariales ofrecen un buen retorno de la inversión. Habitualmente las aplicaciones destinadas a la seguridad como pueda ser un buen cortafuegos es difícil de demostrar su retorno económico ya que si todo funciona bien “no ocurre nada malo” en la organización. En su lugar con los honeypots, precisamente cuando funcionan bien, es muy sencillo demostrar que estamos expuestos constantemente a ataques y que es necesario dedicar recursos a la seguridad.

b.- Desventajas.

En primer lugar tan sólo ven la actividad dirigida en su contra. Permanecen ajenos a lo que ocurre en el resto de la red, por lo que un ataque en el que no se vieran involucrados pasaría totalmente desapercibido. En realidad tienen un efecto microscópico de lo que sucede en la red.

En segundo lugar son sensibles a ataques “fingerprinting”; una mala implementación de los mismos podría hacer que fueran detectados por un atacante como lo que realmente son. En este caso el atacante podría lanzar ataques contra el sistema simulando ser sistemas de nuestra propia red y haciéndonos creer que equipos de nuestra red han sido comprometidos.

Por último y como desventaja principal es el riesgo inherente a este tipo de sistemas. El riesgo se deriva de dos factores, en primer lugar lo que estamos haciendo es atraer hacia él las miradas de cualquier atacante y en segundo lugar, especialmente en los sistemas que ofrecen al atacante un alto grado de interacción, en el caso de resultar comprometidos podrían ser usados por el atacante para comprometer nuestros propios equipos en producción o incluso sistemas ajenos accesibles mediante la red.

3.- Rol de los honeypots en nuestro plan de seguridad.

Los honeypots son sistemas que ayudan a reforzar la seguridad de nuestra organización. Atendiendo a la clasificación de las tareas en las que se puede categorizar cualquier proceso de seguridad propuesta por Bruce Shenier en “Secrets and Lies” : Prevención ( que incluiría estimación y protección), Detección y Respuesta veremos como un honeypot puede ayudarnos, o no, en cada una de estas fases.

a.-Prevención

En términos de seguridad quiere decir mantener todo el tráfico malicioso y a los atacantes fuera de nuestra red. Algunos métodos de prevención serían, por tanto, el uso de cortafuegos, claves y dispositivos de acceso, encriptación,.... Desde este punto de vista los honeypots no parecen ofrecer mucha protección ya que más bien hacen lo contrario, atraer atacantes a nuestro sistema.

Algunos autores defienden el uso de honeypots cómo métodos de disuasión o decepción ya que a un atacante que lo detecte no le gustará dejar registros de su actividad o malgastar el tiempo con sistemas de este tipo, constituyendo un factor psicológico que ayude a que deje nuestros sistemas intactos.

Sin embargo, un buen número de ataques provienen de herramientas automatizadas como gusanos (worms) o mass-routers en los que no existirá ese factor psicológico ya que atacarán a cualquier sistema de modo indiscriminado. Para estos ataques, existen algunos honeypots como LaBrea Tarpit que usan técnicas para mantener y ralentizar las conexiones con lo que son capaces de mitigar en el tiempo ecaneos y ataques aunque no los eviten completamente.

b.- Detección.

Es decir, detectar y alertar de cualquier atividad que no esté permitida en nuestro perímetro. En esta fase es dónde los honeypots nos ofrecen la mayor ayuda.

Frente a los NIDS eliminan en gran medida los falsos positivos, cualquier tráfico que llegue al honeypot indica un potencial ataque y el tráfico saliente un compromiso. También ayudan a eliminar los falsos negativos, es decir tráfico que aparentemente es normal pero que representa un ataque real y que podría no ser advertido por nuestro NIDS debido a que no tenemos la base de firmas actualizada o simplemente que por novedoso dicha firma todavía no es conocida; en cualquier caso desde el momento que accede a nuestro honeypot constituiría una indicación de un posible ataque. Por último y debido a su simplicidad eliminan el otro problema de los sistemas de detección de intrusiones: la agregación de datos, es decir, la gran cantidad de información y logs que generan y que depués debe ser tratada por un humano; los honeypots generan tan pocos registros y tan indicativos que simplifican enormemente la tarea. Por ejemplo si ponemos un honeypot con el puerto 80 abierto en nuestro DMZ y alguién accede a él indicará que están intentando escanear las vulnerabilidades de nuestro sistema.

c.- Respuesta.

Cuando un atacante entra en un sistema deja evidencias, el estudio de las mismas es crucial para conocer cómo ha conseguido entrar en el sistema, qué herramientas ha empleado y en definitiva, quién es. Sin toda esta información las organizaciones no pueden responder de manera efectiva a los incidentes.

Incluso si trata de borrar los logs, si está bien planificado el registro de la actividad, siempre quedan rastros que permitirán conocer la actividad del atacante. El problema que se plantea en sistemas en producción es la gran cantidad de tráfico, lo que hace que sea muy difícil seguir los rastros de movimientos.

En este sentido los honeypots filtran el tráfico no relevante ya que sólo registrarán la actividad de cualquier atacante e incluso, en el caso de honeypots de investigación, podríamos ver cuáles son las herramientas que está empleando el atacante.

4.- Clasificación de los honeypots.

En realidad se pueden realizar clasificaciones de los honeypots atendiendo a dos características: por un lado dependiendo del nivel de interacción que ofrezcan al atacante y por otro dependiendo de la función para la que esté pensado.

a.- Clasificación en función del nivel de interacción.

Según esta clasificación dividiremos los honeypots en baja, media y alta interacción dependiendo de las posibilidades que ofrezcan al posible atacante.

- Baja interacción: tanto la información que ofrecen como la actividad que puede desarrollar el atacante es muy reducida, en ocasiones se limitan a registrar la ip del sistema que nos está rastreando.

- Alto nivel de interacción: son sistemas actuales con sistemas operativos y aplicaciones completas. Esto implica que conllevan un mayor riesgo ya que el atacante tiene a su disposición un sistema operativo en el que entrar y desde el que podría atacar a otros equipos. Por otra parte permiten que podamos incluso recoger las herramientas empleadas por los atacantes. Por todo ello y por la mayor necesidad de recursos humanos y materiales suelen emplearse con propósitos de investigación.

b.- Clasificación atendiendo al rol al que se destine.

Dependiendo del nivel de interacción que nos ofrezca un honeypot el atacante podrá desarrollar una mayor o menor actividad, desde realizar simples escáneres de red a hacerse con el “control” del sistema. Es probable que a una empresa no le interese un sistema con el que poder seguir paso a paso las actividades de un intruso ni recolectar todas las herramientas empleadas por un hacker en su intento de hacerse con el control de su red ya que para ello tendría que desplegar un sistema completo, configurarlo,.... los honeypots de este tipo serían los honeypots de investigación -que explicaré en mayor profundidad cuando hable de las honeynets.

Por otra parte existen los honeypots de producción que están destinados a detectar cualquier actividad maliciosa advirtiéndonos de ella, constituyen un sistema de alerta frente a algunos tipos de intrusión y suelen desplegarse en combinación con otros sistemas en redes en las que lo importante es simplemente advertir de cierta actividad sospechosa.

5.- Ejemplos de honeypots.

Algunos ejemplos de honeypots atendiendo a las anteriores clasificaciones y diferenciando sistemas comerciales de libres serían:

a.- Comerciales:

- Patriotbox: honeypot de baja interacción diseñado para sistemas windows, en la versión 2 -la actual- incluye soporte para loguin de bases de datos, proxy de puertos e incluso para scripts honeyd.

- KFSensor: sistema de baja interacción para Windows. Destinado para detección, incluye simulación NetBIOS y es capaz de interactuar con scripts Honeyd.

- NetBait: Permite ejecutarla como producto o como servicio.

- ManTrap: Llamado ahora Symantec Decoy Server. Es un honeypot de alta interacción. Permite la ejecución de hasta cuatro sistemas operativos completos distintos que corren encerrados – en “jaulas”- en subsistemas separados del sistema anfitrión.

- Specter: es un honeypot de baja interacción diseñado para ser ejecutado en windows. Puede emular hasta 14 sistemas diferentes y diferentes servicios tal y cómo se puede apreciar en la siguiente imagen:

b.- Sistemas libres

- Bubblegum Proxypot. Es un honeypot cuya única utilidad es la detección de spammers mediante la simulación de un proxy abierto.

- Jackpot. Otro honeypot para la detección de spammers.

- BackOfficer Friendly. BOF es un honeypot libre para Windows pensado para funcionar como una simple alarma. Ha sido escrito por Marcus Ranum y NFR en 1998, pensado para identificar ataques de Back Orifice así como otros tipos de escáneres. BackOfficer ha sido adquirida por Checkpoint y es difícil encontrar un lugar para bajarla y poder probarla. Yo lo he hecho desde el enlace ofrecido por www.guardiansofjustice.com, en concreto desde el siguiente enlace: http://www.guardiansofjustice.com/diablo/Frames/Fileutil.htm. La instalación es muy sencilla, consta de un ejecutable que tras la instalación nos da acceso a una ventana dónde nos mostrará el tráfico detectado y desde el menú opciones podremos configurar los servicios que queremos auditar de los disponibles.

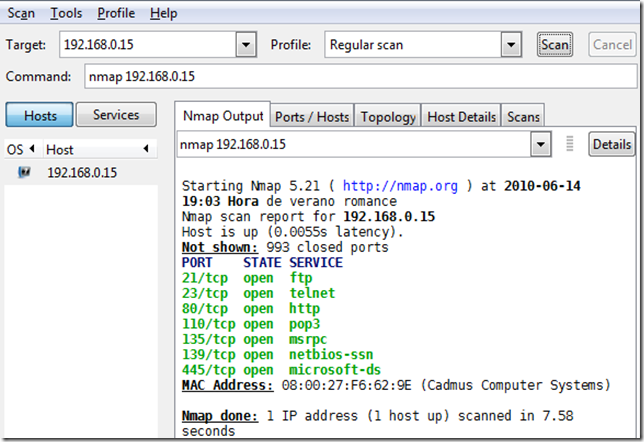

Las dos primeras detecciones (http y ftp) se corresponden con intentos de conexión “manuales” desde un navegador, las cuatro últimas son un escaneo de puertos con nmap, podemos ver cómo se producen las 4 exactamente a la misma hora, lo cual nos da bastantes pistas:

- Bait-n-Switch: en realidad no es un honeypot, sino que es una aplicación que permite redirigir todo el tráfico no autorizado o que no es de producción a nuestros honeypots.

- Bigeye: honeypot de baja interacción que permite emular algunos servicios.

- Honeyweb: Emula distintos tipos de servidores. Puede cambiar dinámicamente dependiendo del tipo de solicitudes que reciba.

- Deceptcion toolkit: DTK fue el primer honeypot Opensource y fue desarrollado en 1997. Escrito por Fred Cohen, es una colección de scripts en Perl y código C que emula diversos servicois. Su primer proposito es hacer desistir a atacantes humanos.

- LaBrea Tarpit: este honeypot está diseñado para ralentizar y parar los ataques actuando como un honeypot “pegajoso”. Puede correr en Windows y Unix.

- Honeyd. Es una honeypot bastante potente, de baja interacción y OpenSource. Ha sido creado por Niels Provos en 2002, escrito en C y diseñado para plataformas Unix. Introdujo una gran variedad de nuevos conceptos como la habilidad de monitorizar numerosas Ips, numerosos sistemas operativos, puertos UDP y TCP y la posibilidad de incorporar scripts para simular la ejecución de algunas aplicaciones o servicios. La analizo con un poco más de profundidad en los siguientes puntos.

- Honeynets: son redes con variedad de sistemas operativos diseñadas para que sean comprometidas. Al montar sistemas completos constituyen sistemas de alta interactividad y por tanto presentan grandes riesgos. Sin embargo pueden capturar más información que cualquier otro tipo de honeypot por lo que se engloban en los sistemas de investigación, eso sí, también conllevan una mayor complejidad en su implantación y mantenimiento. Los explico con un poco más de profundidad en los siguientes puntos.

- Honeywall: combina todas las herramientas para montar un gateway honeynet en un único cdrom.

- Sendmail Spam Trap. Empleaddo para identificar spammers y capturar su spam, sin enviarlo a ninguna víctima.

- Tiny Honeypot: escrito por George Bakos, es el único que aparenta ser vulnerable siempre, no importa el ataque que lancen contra él, siempre aparenta tener éxito.

6.- Honeyd

Al igual que el honeypot BackOfficer, explicado previamente, es un honeypot de baja interacción, aunque mucho más versátil y que ofrece mucha más información. Para funcionar no asume la ip del sistema en el que se instala -como hace BackOfficer-, sino que emplea ips no empleadas por otro equipo.

Una de las ventajas que ofrece es que es capaz de simular una gran cantidad de sistemas operativos al mismo tiempo.

Es un sistema de baja-interacción empleado principalmente en sistemas de producción a modo de alerta para detectar tanto ataques como sistemas comprometidos. De todos modos permite la incorporación de scripts para simular determinados servicios, algunos de ellos, por ejemplo en el caso del virus Kuang2 permiten incluso más interactividad para el atacante, guardando incluso los ficheros subidos por los atacantes.

Para trabajar con honeyd tendremos que redirigir todo el tráfico que deseemos al sistema que alberga honeyd, para ello podemos emplear básicamente dos métodos:

- ARP Spoofing: podemos emplear programas como arpd o farpd, la manera de funcionar es realizando spoofing de ARP, es decir, cuando en la red local alguien pregunta la MAC de la tarjeta de red para una ip determinada, permanecen a la escucha y suplantan la identidad de las ips que queramos.

- ARP Proxy: incluso lo podemos hacer de manera estática, lo único que tenemos que hacer es asignar de manera estática las MAC del honeypot a las ip con arp -s.

En mi caso para simular parte de las ip del sistema en producción he empleado el siguiente comando:

farpd -d -i eth2 192.168.0.20-192.168.0.30

Con la opción “-d” le indicamos que no demonice el serivicio y que muestre información detallada de las peticiones a las que responde. Con la opción “-i eth2” le especificamos que debe escuchar las peticiones de MAC en la interfaz eth2. Finalmente especificamos que sólo haga spoofing de las ips desde la 192.168.0.20 a la 192.168.0.30.

Nos permite emplear ficheros de firmas para que responda como lo haría el sistema real a determinados escáneres en busca de la huella del sistema (fingerprintins). Por defecto podemos emplear los ficheros de firmas de nmap ( iniciándo honeyd con la opción -p ) para simular el sistema y la versión del mismo que deseemos. También podemos especificar, con la opción “-x”, el fichero de firmas de xprobe para determinar cómo responderá el honeypot a las herramientas fingerprints de ICMP.

Por defecto almacena las conexiones en syslogd, aunque se pueda especificar un fichero independiente (mediante la opción “-l” ) dónde registrar todos los logs de honeyd. Además de esto se pueden especificar logs independientes para cada uno de los scripts empleados.

Por ejemplo, suponiendo que estamos en el directorio “/usr/share/honeyd/” y que hemos configurado los equipos a simular en el fichero “honeyd.conf” podríamos ejecutar honeyd de la manera siguiente:

honeyd -d -f honeyd.conf -p nmap.prints -x xprobe2.conf -0 pf.os -a nmap.assoc -l /var/log/honeypot/honeyd.log -i eth2

Finalmente tal y cómo explicaré en el otro documento honeyd debería ser empleado conjuntamente con algún sistema IDS -tipo snort-, para determinar con mayor facilidad el tipo de ataque y/o con algún sistema para almacenar el contenido completo de las comunicaciones -como tcpdump, tshark o wireshark-.

7.- Honeynet.

Generalmente se emplean en sistemas de investigación y no en producción ya que requieren una gran cantidad de tiempo y recursos para su implementación y mantenimiento. Su utilización excede el uso como prevención, detección o reacción a ataques pero son excelentes como honeypots de investigación dando respuesta, entre otras a cuestiones como ¿ Quiénes son los atacantes?¿Qué herramientas usan?¿Qué tácticas emplean?¿Cuáles son sus motivaciones? Ninguna otra solución honeypot nos puede dar tanta información.

a.- Métodos, motivos y herramientas involucradas.

La primera norma de investigación es aprender tanto como sea posible sobre los atacantes. Las honeynets nos permiten capturar sus pulsaciones de teclas, las herramientas que emplean para probar y explotar sistemas o incluso sus sesiones de chat.

b.- Análisis de tendencias.

La información recogida puede servir para predecir ataques actuando como sistemas de alerta temprana. Generalmente es difícil determinar cuando se va a atacar a un sistema o con que herramientas.

Con respecto a las alertas, las basadas en sistemas IDS tienen el problema de los falsos positivos mientras que en cualquier honeypot es mucho menor (todo el tráfico es sospechoso) y son capaces de detectar ataques desconocidos y de los que, por tanto, no existe firma con la que comparar. La información recogida sobre nuevos ataques puede ser empleada para predecir ataques o para incorporarlo posteriormente a nuestros IDS.

c.- Respuesta a incidentes

La información que recogemos no es confidencial con lo que podemos compartirla con otras organizaciones sin dañar la imagen de la empresa y dando a los profesionales de seguridad información que podrán emplear para establecer mecanismos de respuesta y aprender nuevas herramientas y técnicas.

Nos dan información entendible, desde pulsaciones de teclas, herramientas,... con lo que podemos comparar la información de nuestra red para analizar procedimientos y fallos.

d.- Bancos de prueba.

Las honeynets se pueden emplear como bancos de prueba para nuevas aplicaciones, sistemas operativos u otros mecanismos de seguridad en un entorno controlado.

e.- ¿Cómo funcionan las Honeynet?

Son un recurso que tiene poco o ningún tráfico de producción. Cualquier tráfico entrante es sospechoso, cualquier tráfico saliente indica que el sistema ha sido comprometido. Llevan el honeypot un paso más allá, en lugar de un sólo sistema forman una red física de múltiples sistemas.

Los elementos críticos de una arquitectura Honeynet son: control de datos (control de la actividad atacante para que no pase a sistemas en producción), captura de datos (es importante capturar información desde distintos sistemas y empleando varios medios para evitar en lo posible su alteración o destrucción por parte del atacante) y recolección de datos ( en el caso de monitorizar varias honeynets debemos centralizar los logs y la homogeneidad de los mismos de modo que puedan ser monitorizados conjuntamente de manera sencilla.

Un factor fundamental a tener en cuenta es que debemos controlar que el atacante no pueda atacar otros equipos en Internet o del sistema de producción (aunque pueda atacar a otros de la honeynet). Uno de los retos de las honeynets es la automatización de este control.

Por otra parte hemos de permitir cierto tráfico de salida una vez el sistema ha sido comprometido ya que en caso contrario el atacante se daría cuenta de que está en un sistema cerrado, con lo que no podríamos capturar herramientas y resto de información sensible. Existen básicamente dos técnicas para controlar el tráfico saliente la que utilizan las honeynets de primera generación consiste básicamente en controlar el número de paquetes que dejamos salir de nuestro equipo. Esta técnica tiene la desventaja de que aunque reduzcamos a lo mínimo el tráfico saliente podrán emplear el equipo comprometido para atacar a otros equipos.

Para evitarlo se pueden emplear los de segunda generación; un ejemplo de estos sería Honeywall. El equipo en el que instalamos HoneyWall actúa a modo de gateway puente separando los equipos de producción de los de la honeynet. Es decir el equipo tendrá dos tarjetas de red filtrando el tráfico que pasa de producción la honeynet y viceversa, aunque ambas compartirán el rango de ips (en el mismo dominio de colisión). A diferencia de los sistemas de primera generación estos sistemas pueden controlar el número de paquetes salientes pero además son capaces de filtrar el tráfico malicioso saliente empleando algún IDS -honeywall emplea snort-, de forma que cualquier tráfico generado en la honeynet que vaya a ser empleado para atacar a otros sistemas tendrá que pasar obligatoriamente por el sistema con honeywall instalado, con lo que será eliminado y no llegará a destino, de este modo sólo saldrá tráfico no dañino para otros sistemas.

Para el control de los logs generados emplea Swatch, sistemas con el que podremos seguir fácilmente los movimientos de los atacantes, ya sea vía email, con la ejecución de determinadas aplicaciones o incluso vía teléfono cuando encuentra tráfico que se corresponda con algún patrón que hayamos introducido previamente.

f.- Riesgo asociado a las honeynets.

Son las estructuras con mayor riesgo de todas las soluciones honeypot debido a:

- Los atacantes tienen acceso completo al sistema operativo, una vez han accedido existen límites respecto a lo que pueden hacer al sistema que estará limitado por el control de datos salientes

- La complejidad asociada a su despliegue ya que deben estar bien configurados cortafuegos, scripts de alerta, sistemas de log, actualizaciones del IDS,...

- están pensados para controlar cierto tipo de actividad esperada, con lo que tráfico inesperado podría pasar los mecanismos de seguridad y sufrir una nueva herramienta o táctica.

Son estos riesgos los que hacen que sean empleadas básicamente en sistemas de investigación dónde obtendremos las ventajas ya comentadas para estos sistemas.

8.- Conclusiones.

La lectura inicial del libro “Honeypots: Tracking hackers” constituye un buen punto de partida a la hora de estudiar y analizar en qué consiste un honeypot, para qué se puede emplear y las distintas tecnologías y clasificaciones de los mismos.

No hay comentarios:

Publicar un comentario