Servidor de correo

Básicamente un servidor de correo se compone de dos servicios,por un lado el envío de los correos, para lo que se hace uso del protocolo SMTP (simple mail transport protocol ) que se emplea para intercambiar mensajes entre los servidores de correo; por el otro debe existir algún modo de permitir que un usuario pueda obtener o descargar sus mensajes guardados en el servidor, para ello se puede hacer uso del protocolo POP post office transport protocol o de IMAP internet message access protocol. Aunque la finalidad de estos últimos es la misma, lo cierto es que IMAP presenta algunas ventajas como tiempos de respuesta menores, acceso remoto a los mensajes (podemos descargarnos sólo las cabeceras sin descargar el cuerpo del mensaje) ,accesos simultáneos a múltiples clientes, vigilancia en el estado del mensaje , agilidad en las búsquedas...

Como servidor SMTP emplearé Postfix y tanto para POP como IMAP instalaré Courier, ambos conectados al servidor LDAP instalado previamente que proveerá las autenticaciones de los usuarios.

1.- Configuraciones previas

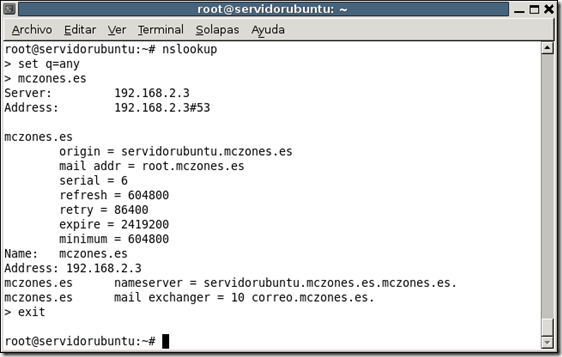

En primer lugar configuraré el servidor DNS para que los equipos de la red reconozcan al equipo correo.mczones.es como el servidor de correo, para ello agregamos un registro MX con prioridad 10 que apunte al equipo “correo” que ya tenemos definido. Con esto lo que estamos haciendo es que todas las peticiones de correo electrónico serán redireccionadas al host “correo” que no es mas que un alias de servidor ubuntu. Tal y cómo se ve en las siguientes imágenes podemos comprobar su funcionamiento tras reiniciar bind (/etc/init.d/bind9 restart) simplemente abriendo una consola y tecleando:

nsookup

set q=any

mczones.es