5.- Ejemplos de honeypots.

Algunos ejemplos de honeypots atendiendo a las anteriores clasificaciones y diferenciando sistemas comerciales de libres serían:

a.- Comerciales:

- Patriotbox: honeypot de baja interacción diseñado para sistemas windows, en la versión 2 -la actual- incluye soporte para loguin de bases de datos, proxy de puertos e incluso para scripts honeyd.

- KFSensor: sistema de baja interacción para Windows. Destinado para detección, incluye simulación NetBIOS y es capaz de interactuar con scripts Honeyd.

- NetBait: Permite ejecutarla como producto o como servicio.

- ManTrap: Llamado ahora Symantec Decoy Server. Es un honeypot de alta interacción. Permite la ejecución de hasta cuatro sistemas operativos completos distintos que corren encerrados – en “jaulas”- en subsistemas separados del sistema anfitrión.

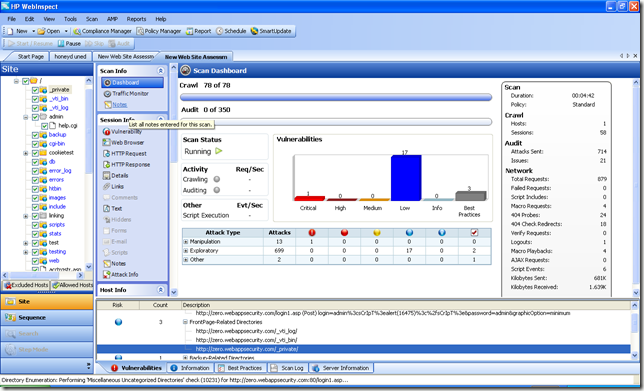

- Specter: es un honeypot de baja interacción diseñado para ser ejecutado en windows. Puede emular hasta 14 sistemas diferentes y diferentes servicios tal y cómo se puede apreciar en la siguiente imagen: