Introducción

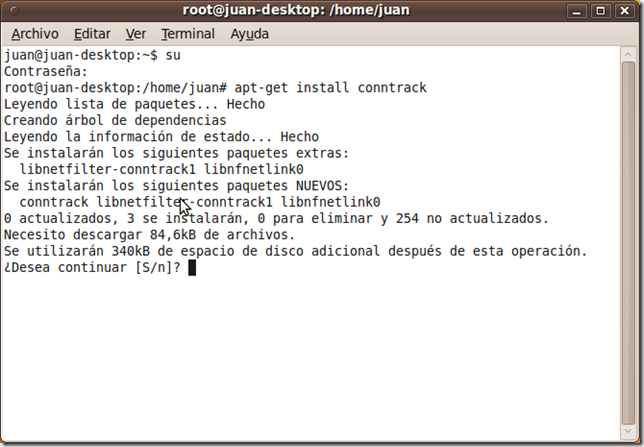

Antes de comenzar con la actividad he instalado algunos programas para poder comprobar el funcionamiento de los comandos y el resultado de los mismos (el demonio contrackd es necesario instalarlo en algunas versiones de ubuntu):apt-get install conntrack contrackd

apt-get install wireshark

apt-get install iptstate iptraf hping3 netstat-nat

iptstate e iptraf son un par de utilidades que nos permiten ver en tiempo real las conexiones en nuestro equipo. Hping3 nos permite generar paquetes con distintos valores de trama para poder testear cómo responde el cortafuegos a paquetes marcados con distintos valores. Netstat-nat permite observar la tabla de nat.

Finalmente he descargado e instalado una versión de nmap, el escaner de puertos para realizar algunas comprobaciones tanto en windows como en Linux. Hay que tener en cuenta que además en la versión de windows se incluye una versión de netcat con lo que además de poder realizar test para ver puertos abiertos se podrá realizar conexiones entre ambos sistemas para comprobar cómo está funcionando iptables.

1- Escribir, probar (y comprobar) los siguientes ejemplos:

a.- Permitir el trafico ICMP de entrada al sistema desde cualquier red.

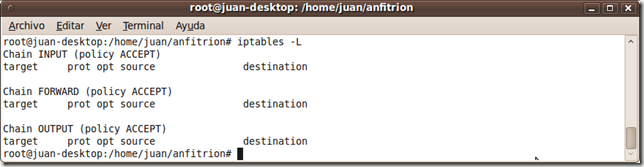

Por defecto la política de iptables es permitir todo el tráfico:

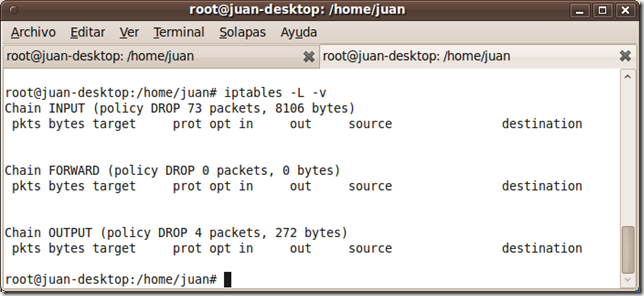

Para la realización de este punto partiré de la base de que todo el tráfico está denegado por defecto, es decir, ejecuto las siguientes reglas para establecer la política por defecto:

iptables -F

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

realizo un ping de prueba desde el anfitrión (10.5.5.2) hasta la máquina virtual en la que estoy haciendo las pruebas para comprobar qué sucede en iptables:

ejecuto iptables -L -v para ver las estadísticas de tráfico bloqueado:

Por otra parte ejecuto iptraf para ver que realmente están llegando solicitudes de echo desde el anfitrión:

las reglas para permitir el tráfico serían:

# no se especifica ni interfaz ni origen, también podríamos poner -s 0/0

iptables -A INPUT -p icmp -j ACCEPT

#aceptamos tráfico saliente relacionado

iptables -A OUTPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

Si ejecuto ahora iptables -L -v veremos como las reglas para entrada de tráfico icmp ha recibido 22 paquetes y la de tráfico relacionado de salida se ha utilizado en 19 ocasiones:

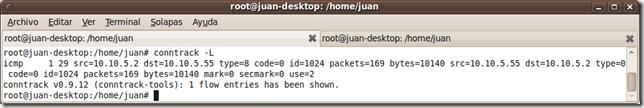

Mediante el empleo de las conntrack tools también podemos visualizar el tráfico existente en este momento tecleando conntrack -L en un terminal, o bien visualizando el contenido del fichero dónde se van mostrando las conexiones: cat /proc/net/ip_conntrack

También se puede emplear el programa iptraf para ver, en tiempo real tanto las solicitudes de echo como las respuestas:

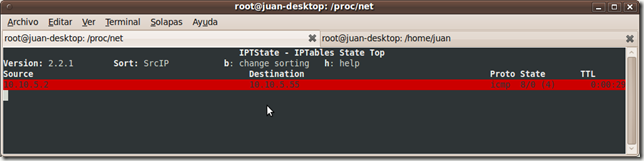

O incluso usar iptstate

No hay comentarios:

Publicar un comentario