d.- Rechazar la conexion al puerto 65000, protocolo udp, de la interfaz eth2, desde los ordenadores de la LAN (red local).

Dado que mi interfaz conectada a la LAN es eth2 voy a rechazar el tráfico destinado a esta conexión en lugar de a eth0

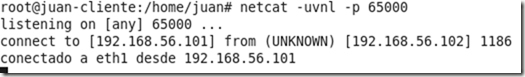

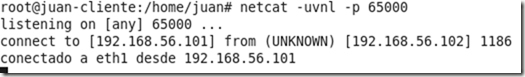

En primer lugar ponemos a escuchar nuevamente netcat, en este caso el protocolo udp de la interfaz eth2 y a través del puerto 65000 con el objeto de realizar las pruebas:

# con la opción “u” le indicamos que el tráfico será udp, con “n” que no resuelva los nombres de los # equipos, con “v” que nos detalle las conexiones

netcat -lunv -p 65000

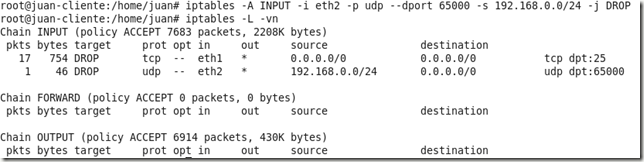

#empleo ETH2 en lugar de eth0 porque es la interfaz que está conectada a mi red local

iptables -A INPUT -i eth2 -p udp --dport 65000 -s 192.168.0.0/24 -j DROP

Vemos como a partir de este momento, se rechaza el tráfico udp destinado a la interfaz eth2 proveniente de la red local (192.168.0.0/24):

En este caso desde el cliente no veríamos que no ha llegado el paquete a su destino por tratarse de tráfico udp

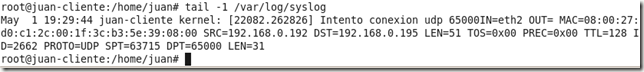

iptables -I INPUT -i eth2 -p udp --dport 65000 -s 192.168.0.0/24 -j LOG --log-prefix “Intento conexión udp 65000”

y podríamos ver el contenido del fichero syslog:

tail -1 /var/log/syslog

Como es lógico esta regla sólo bloquearía el tráfico udp que vaya destinado a la interfaz eth2, puerto 65000 y siendo la red de origen la 192.168.0.0/24, si realizo la conexión desde otra red (la sólo anfitrión) veremos que podríamos conectarnos perfectamente:

u observando la captura desde wireshark:

No hay comentarios:

Publicar un comentario