3.- Escáner de puertos. Determinar servicios o puertos abiertos.

Una vez hemos determinado qué sistemas están a la escucha, lo siguiente es intentar comprobar cuáles son los puertos que tiene el sistema abiertos.a.- Strobe

strobe es un escaner de puertos TCP escrito por Julian Assange su instalación y funcionamiento es muy sencillo.Para instalarlo en Ubuntu ejecutamos el paquete netdiag que instala un conjunto de herramientas para testear, monitorizar e incluso generar tráfico de red. En concreto las herramientas instaladas son trafshow,strobe,netwatch,statnet,tcpspray y tcpblast:

apt-get install netdiag

Una vez instalada testeamos el equipo, al emplear strobe en busca de puertos abiertos, sin filtra el tráfico tcp nos mostrará banners de los puertos:

strobe 192.168.0.22

b.- netcat

Netcat es una potente herramienta que puede ser usada como cliente o servidor telnet pero también como escáner tanto de puertos TCP como UDP. Por defecto realizará un escáner TCP:

netcat

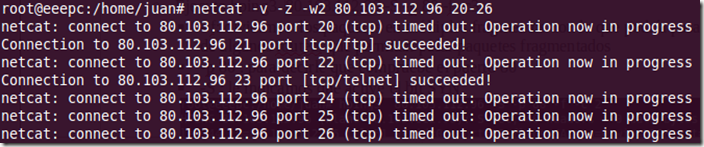

netcat -v -z -w2 80.103.112.96 20-26

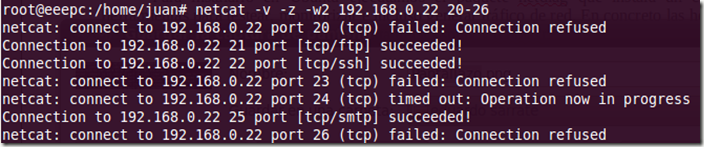

netcat -v -z -w2 192.168.0.22 20-26

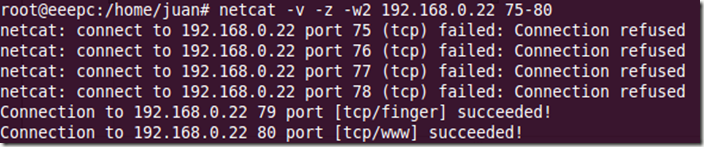

netcat -v -z -w2 192.168.0.22 75-80

vemos que ha detectado varios servicios abiertos.

También podemos emplear la opción “-u” para indicarle que realice un escáner UDP. El resto de opciones empleadas son:

- -v : habilita mostrar la información detallada

- -z habilita el modo zero i/o

- -w2 timeout para cada conexión.

c.- nmap

Una de las herramientas más potentes y empleadas en sistemas unix es nmap, junto con alguno de sus interfaces gráficos -como zenmap-. Como escáner de red permite numerosas opciones:

Por ejemplo para realizar un escaner TCP syn:

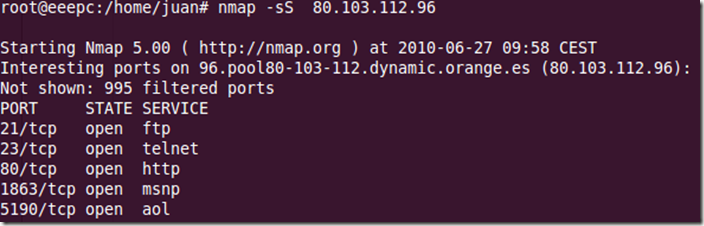

nmap -sS 80.103.112.96

No hay comentarios:

Publicar un comentario