1.- Introducción

Para la documentación de esta práctica comenzaré empleando algunos programas para realizar tareas muy específicas para, al final, repasar algunas herramientas que realizan la tarea de manera completamente automatizada (y más ruidosa).2.- Determinando si está activa la ip

Para comprobar si un sistema está activo, podemos emplear el protocolo ICMP para enviar solicitudes de echo de varias maneras:- simplemente realizo un ping:

ping 80.103.112.96

- si quisiéramos aplicarlo a un conjunto determinado de ips podríamos mandar el icmp echo con fping

- Lo instalamos con apt-get intall fping

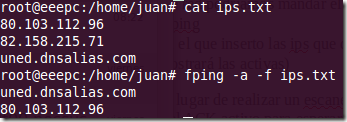

- creo un fichero llamado ips.txt en el que inserto las ips que quiero probar

- Ejecuto: fping -a -f ips.txt (me mostrará las activas)

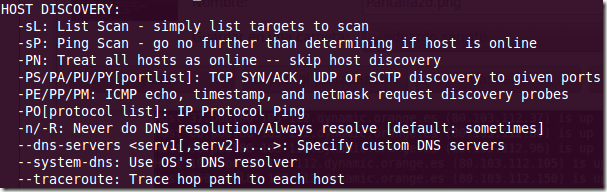

- Si quisiéramos mandarlo a un rango de red completo podríamos emplear nmap del siguiente modo (se puede ver una parte del resultado en la imagen):

- lo instalo con apt-get install nmap

- ejecuto: nmap -sP 80.103.112.0/24

- Para compilarlo necesitamos tener instaladas las librerías libpcap y libnet:

- apt-get install libpcap0.8

- apt-get install libnet1-dev

Si en lugar de realizar un escaner icmp quisiéramos realizar un TCP ping scan (mandar paquetes TCP con el ACK activo para esperar la contestación RST podríamos ejecutar, para probar, por ejemplo el puerto 80 en toda una red:

- con nmap:

- Empleando la herramienta hping3 que nos permite modificar las opciones UDP, TCP:

- Lo intalamos: apt-get install hping3

- Ejecuto hping3 80.103.112.96 -S -p 80 -f -c3

- - f: dividimos los paquetes en múltiples fragmentos con lo que podría pasar a través de algunos routers que permitan pasar paquetes fragmentados

- -p 80 : para decirle que compruebe el puerto 80

- -S : le indicamos que active el bit SYN

1 comentario:

saludos tecnoamigo no creas que me he olvidado de ti feliz año nuevo que todo te salga a pedir de boca, vengo con calma para leer tu post he estado buscando esto justamente mi maquina me da avisos de ciertas irregularidades y ataque networks y cosas por el estilo que no entiendo pero se que me daras la solucion con tu articulo un beso

Despe

Publicar un comentario