f.- Idem, pero denegando el trafico desde la eth0 a la eth1 de mensajes de protocolo tcp

La regla sería similar a la anterior pero especificando ahora que el único tráfico involucrado ahora será el tcp:

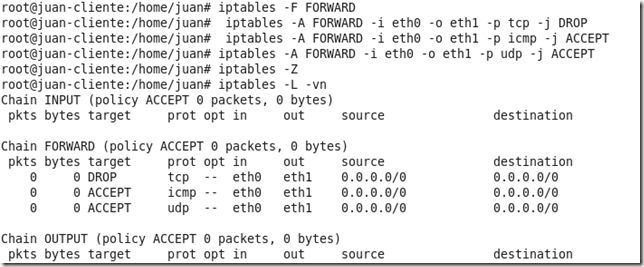

#Borro primero las reglas ya existentes anteriores en la cadena FORWARD

iptables -F FORWARD

iptables -A FORWARD -i eth0 -o eth1 -p tcp -j DROP

Para no ser demasiado reiterativos realizamos un intento de conexión a una pagina web tras insertar la regla, y veremos cómo pasan sin problemas tanto las peticiones al servidor DNS (protocolo udp) por esta interfaz como un ping (protocolo icmp), aunque sea reiterativo y con el fin de que registre las estadítiscas (recuerdo que la política por defecto la he establecido para este punto a ACCEPT) añado dos nuevas reglas para tráfico dns e icmp:

# previamente haciendo DNAT he redirigido todas las peticiones dns a través del interfaz eth0

iptables -A FORWARD -i eth0 -o eth1 -p udp -j ACCEPT

iptables -A FORWARD -i eth0 -o eth1 -p icmp -j ACCEPT

#pongo los contadores a 0

iptables –Z

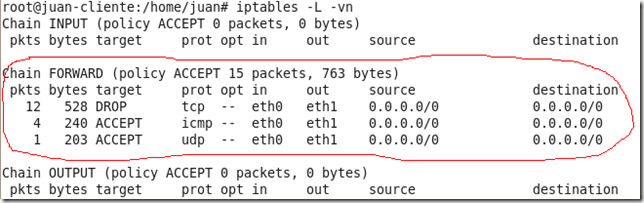

A continuación intentamos conectarnos a la página de www.google.es, hacer un ping y mandar un mensaje udp y vemos que los únicos paquetes que no deja pasar, desde eth1 a eth0, nuestro router serán los del protocolo tcp:

No hay comentarios:

Publicar un comentario