Hoy estaba "tranquilamente" (lo entrecomillo por las horas) buscando información sobre un tema que estoy preparando cuando el teclado inalámbrico logitech con el que trabajo dejó de funcionar; bueno en realidad la tecla s funcionaba y si pulsaba la v me escribía por pantalla re15.2.

Googleando encontré cómo solucionarlo gracias a : http://forums.techguy.org/hardware/590375-wireless-keyboard-doing-random-things.html

Básicamente lo que hay que hacer es (traduzco una de las entradas en el foro que es la que a mi me funcionó):

http://forums.logitech.com/logitech/...essage.id=2935

Has probado a cambiar las pilas y el problema persiste, sigue estos pasos:

1.- Quita las pilas del teclado y pulsa las teclas del teclado repetidamente (como si escribieras,... pero sin las pilas) durante dos minutos aproximadamente. Esto vaciará los condensadores.

2.- Pulsa el botón conectar en el receptor.

3.- Pulsa el botón conectar en el ratón. NOTA: podrías necesitar un objeto afilado para presionar el botón conectar.

4.- Pulsa el botón conectar en el receptor.

5.- Inserta las pilas de nuevo en el teclado.

6.- Pulsa el botón conectar en el teclado.

la prueba de que funciona es este post :)

Enlace:

esta info la he sacado de una de las contestaciones del foro de este enlace http://forums.techguy.org/hardware/590375-wireless-keyboard-doing-random-things.html

Este blog está dedicado a la recolección de información relacionada con las nuevas tecnologías ( tecnoloxía xa), especialmente, con las vinculadas a la informática. La idea es centralizar y compartir la información y cada manual o tutorial que voy recolectando para las clases tanto de administración de sistemas como de explotación de sistemas informáticos de modo que estén disponibles para alumnos y resto de interesados. (IES A Carballeira, Ourense)

viernes, 28 de octubre de 2011

sábado, 22 de octubre de 2011

Seguridad en telefonía móvil. 4.3 La generación 2.5 GPRS

4.3.- 2.5G: GPRS

El General Packet Radio Services (GPRS) es un servicio que proporciona la transmisión de paquetes vía radio a los usuarios de GSM. Proporciona multitud de servicios que hacen posible el concepto de Internet móvil. Se considera en su diseño la seguridad como algo vital, para ello emplea una arquitectura específica para proteger la red de accesos no autorizados mientras se protege la seguridad de los usuarios. La arquitectura está basada en las medidas de seguridad implementadas en GSM ya que emplea la infraestructura GSM. Sin embargo GPRS está más expuesta a los ataques ya que usa la tecnología IP que presenta una serie de conocidas vulnerabilidades.

Ilustración 6: Arquitectura de la red GPRS

Etiquetas:

apuntes,

apuntes seguridad,

seguridad

jueves, 20 de octubre de 2011

Ejercicios iptables 3.- Guardar las reglas y contadores de iptables

3- Probar los comandos de almacenamiento de reglas iptables-save y de restauración de reglas iptables-restore (el procedimiento será algo diferente dependiendo de la distribución de LINUX que se esté usando).

La manera básica, una vez que hemos insertado y probado las reglas de iptables en nuestro equipo, consiste en ejecutar el comando “iptables-save” seguido del nombre del fichero dónde guardaremos nuestras reglas, por ejemplo:

iptables-save > /etc/reglas.iptables

si además queremos guardar también los contadores (número de paquetes que se han ajustado a cada regla) podemos emplearlo junto con la opción -c.

una vez que hemos guardado el fichero podremos restaurarlo con el comando iptables-restore del siguiente modo:

iptables-restore < /etc/reglas.iptables

Etiquetas:

ejercicios,

iptables,

prácticas,

sead

martes, 11 de octubre de 2011

Seguridad en telefonía móvil. 4.2 La segunda generación -2G- GSM

4.2.- La segunda generación (2G): GSM

La segunda generación de telefonía móvil adoptó la tecnología digital. La mayor parte de los terminales usan el Sistema Global para Comunicaciones Móviles, o GSM, que se diseñó desde el inicio para facilitar el roaming internacional y se lanzó en 1992.

Los diseñadores de GSM intentaron asegurar el sistema contra la clonación y otros ataques conocidos; el objetivo era que fuera al menos tan seguro como los sistemas cableados.

Para conseguirlo la industria intentó mantener en secreto la criptografía y otros mecanismos de protección que forman parte del corazón de los protocolos GSM. En cualquier caso este sistema, obviamente no funcionó, ya que pronto se conocieron algunas vulnerabilidades y el resto del sistema fue conocido mediante el empleo de ingeniería inversa.

Las funciones o servicios de seguridad básicos desarrollados para GSM se podrían agrupar en tres grupos: autenticación de la identidad del suscriptor, confidencialidad de la identidad del suscriptor y confidencialidad de los datos, incluyendo elementos de información de señalización, datos de usuario y datos de conexiones físicas.

Etiquetas:

apuntes,

apuntes seguridad,

seguridad

sábado, 8 de octubre de 2011

Ejercicios iptables 2.- Iptables como NAT

2- Explorar las posibilidades del tipo nat de IPTables. En concreto, probar a hacer NAT con comandos del tipo: # iptables -t nat -A POSTROUTING... y comprobar que se ha realizado el NAT con éxito, analizando los mensajes salientes.

A pesar de que ya he empleado NAT en el apartado 1.e emplearé un esquema nuevo que simula una red “real” para este ejercicio. En la misma tenemos nuestro cortafuegos con tres tarjetas de red separando las distintas zonas: Internet, la LAN y un DMZ en el que hemos puesto un servidor de DNS y un servidor FTP (simulado con netcat) de acuerdo con el siguiente esquema:

Las condiciones en cuanto a tráfico que ha de cumplir son las siguientes:

Etiquetas:

ejercicios,

iptables,

prácticas,

sead

jueves, 6 de octubre de 2011

Fuse para Windows.

Los usuarios de linux disfrutan desde hace bastante de una librería llamada fuse que permite crearnos nuestro sistema de archivos sin necesidad de permisos de administración. A partir del mismo se han desarrollado utilidades como sshfs que haciendo uso de esas librerías nos permiten montar una unidad en nuestro "árbol de directorios" accediendo por ssh a un servidor remoto.

martes, 4 de octubre de 2011

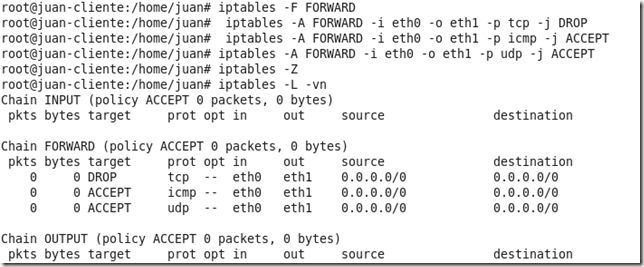

Ejercicios de iptables 1.f

f.- Idem, pero denegando el trafico desde la eth0 a la eth1 de mensajes de protocolo tcp

La regla sería similar a la anterior pero especificando ahora que el único tráfico involucrado ahora será el tcp:

#Borro primero las reglas ya existentes anteriores en la cadena FORWARD

iptables -F FORWARD

iptables -A FORWARD -i eth0 -o eth1 -p tcp -j DROP

Para no ser demasiado reiterativos realizamos un intento de conexión a una pagina web tras insertar la regla, y veremos cómo pasan sin problemas tanto las peticiones al servidor DNS (protocolo udp) por esta interfaz como un ping (protocolo icmp), aunque sea reiterativo y con el fin de que registre las estadítiscas (recuerdo que la política por defecto la he establecido para este punto a ACCEPT) añado dos nuevas reglas para tráfico dns e icmp:

# previamente haciendo DNAT he redirigido todas las peticiones dns a través del interfaz eth0

iptables -A FORWARD -i eth0 -o eth1 -p udp -j ACCEPT

iptables -A FORWARD -i eth0 -o eth1 -p icmp -j ACCEPT

#pongo los contadores a 0

iptables –Z

lunes, 3 de octubre de 2011

Seguridad en telefonía móvil. 4.- Mecanismos de seguridad y ataques en las distintas generaciones de telefonía.

4.- Mecanismos de seguridad y ataques en las distintas generaciones de telefonía.

Uno

de los factores que han motivado los sucesivos cambios entre

generaciones de telefonía ha sido, sin duda, solventar las brechas

de seguridad detectadas en cada una de las generaciones anteriores.

De este modo mientras se extendían nuevas tecnologías que

provocaban el incremento y aprovechamiento del ancho de banda

disponible se aplicaban nuevas técnicas que intentaban asegurar

distintos elementos presentes en las comunicaciones móviles.

En los siguientes

puntos trataré de ofrecer una visión de las distintas generaciones

y su evolución en lo que a seguridad se refiere, haciendo especial

hincapié en las debilidades y ataques específicos desarrollados

contra cada una de ellas.

4.1- Primera generación (1G): el clonado de los teléfonos móviles.

Etiquetas:

apuntes,

apuntes seguridad,

seguridad

sábado, 1 de octubre de 2011

Ejercicios de Iptables 1.e

e.- Si dispone de dos interfases en el equipo, pruebe a denegar todo el trafico desde la eth0 a la eth1. Si no, al menos plantee cómo sería el comando.

Para comprobar el funcionamiento, en primer lugar

debemos habilitar el enrutamiento en iptables, ya que en caso

contrario no lo haría:

echo 1 >

/proc/sys/net/ipv4/ip_forward

a continuación, lo único que tendríamos que

hacer es:

iptables -A FORWARD -i

eth0 -o eth1 -j DROP

Para comprobar su funcionamiento emplearé este

equipo como enrutador para otra máquina virtual.

A continuación

abriré simplemente el navegador e intentaré conectarme a internet,

veremos como las

peticiones salen hacia fuera pero las respuestas

procedentes de los servidores se rechazan.

Etiquetas:

ejercicios,

iptables,

prácticas

Suscribirse a:

Comentarios (Atom)