A lo largo de los próximos días iré colgando las entradas relativas a seguridad en la telefonía móvil, os dejo a continuación el índice junto con las referencias bibliográficas que he empleado para hacer el trabajo:

Índice de contenido

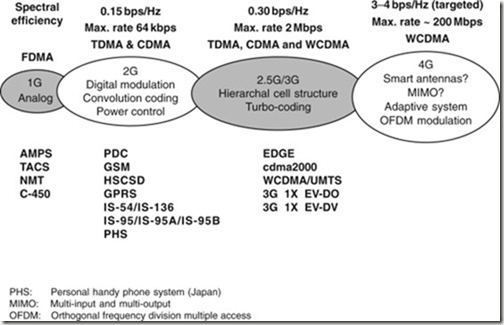

2.1- Evolución de la telefonía móvil del 1G al 4G

3.1 Características de los dispositivos actuales

3.2.- Aspectos generales de seguridad.

4.2.- La segunda generación (2G): GSM

a.- Autenticación de la identidad del suscriptor: Identificación

Ataques y vulnerabilidades del sistema de identificación

b.- Confidencialidad de la identidad del suscriptor

Ataques y vulnerabilidades de la confidencialidad GSM

c.- Confidencialidad de los datos

Ataques a la confidencialidad de datos GSM

d.- Conclusiones sobre seguridad en GSM

4.3.- 2.5G: GPRS

a.- Arquitectura GPRS

b.-Arquitectura de seguridad GPRS

Seguridad de la red troncal GPRS

c.- Ataques a la seguridad de GPRS

c.1.- Ataques a la estación móvil y al SIM. (iguales a GSM)

c.2 .- Ataques a la interfaz entre MS y SGSN (similares a los desarrollados para GSM).

c.3.- Red troncal GPRS

c.4.- Ataques a la interfaz entre operadores. (interfaz Gp)

c.5.- Ataques al interfaz público de Internet (Interfaz Gi)

d.- Conclusiones

4.4.- Las redes de tercera generación (3G): UMTS

a.- Características de seguridad en la arquitectura de seguridad 3G

b.- Seguridad de acceso a la red

c.- Seguridad del dominio del proveedor

d.- Seguridad del dominio del usuario.

e.- Seguridad del nivel de aplicación:

f.- Visibilidad y Configurabilidad.

g.- Ataques de seguridad a UMTS

h.- Conclusiones UMTS

5.- Seguridad de plataforma.

6.- Conclusiones

7.- Referencias

7.1 Bibliografía

7.2 Artículos, revistas y publicaciones similares