Hace mucho tiempo que alguien a quien conozco un poco, tenía verdaderos quebraderos de cabeza para simular vegetación. Todavía hace menos tiempo Jaume Sisa, portavoz de la candidatura Autores Más que Nunca en las elecciones a la SGAE, manifestaba que "Internet está sobrevalorado" y que "Internet son cuatro tíos que tienen su negociete ... " -podéis leer la entrevista completa en el enlace-. A pesar de opiniones como la del susodicho he encontrado este pequeño pero genial corto en el que se puede apreciar como ficción y realidad cada vez son más difíciles de distinguir en la pantalla y como en el extranjero hay creadores que montan un negociete distinto al de los españoles.

Este blog está dedicado a la recolección de información relacionada con las nuevas tecnologías ( tecnoloxía xa), especialmente, con las vinculadas a la informática. La idea es centralizar y compartir la información y cada manual o tutorial que voy recolectando para las clases tanto de administración de sistemas como de explotación de sistemas informáticos de modo que estén disponibles para alumnos y resto de interesados. (IES A Carballeira, Ourense)

domingo, 25 de marzo de 2012

viernes, 23 de marzo de 2012

Auditoría -hack- de redes inalámbricas

Cortesía de Rubén Pérez García alumno de SMR, subo estos ficheros a modo de manual o guía para auditar –léase revelar, ver o hack - las claves WEP y WPA usando los programas aeroscript y Minidwep. Eso sí, para los sensibles “ortográficos” –como yo- avisar de la falta de tildes (problemas con los diccionarios):

- Guía Manual de uso de Aeroscript: https://docs.google.com/open?id=0B44-0lmgCwxZLVQwZkw1WHZRa1NmelozZFRVZFlldw

- Guía Manual de uso de Minidwep para hack o auditoría de claves WEP: https://docs.google.com/open?id=0B44-0lmgCwxZS2xhNVFCejVUTWFBMmozbnl2TGQyZw

- Guía Manual de uso de Minidwep para hack o auditoría de claves WPA: https://docs.google.com/open?id=0B44-0lmgCwxZN3hXT3JHZVJRdy1aTmVocFp1cEFkZw

Enlaces relacionados:

Hack de contraseñas Wep en Windows: http://tecnoloxiaxa.blogspot.com.es/2008/05/hack-de-claves-wep-en-windows-o-como.html

Uso de Caín y Abel: http://tecnoloxiaxa.blogspot.com.es/2012/03/usando-cain-y-abel.html

viernes, 9 de marzo de 2012

Honeypots

Índice de contenido

1.- Introducción. ¿Qué es un honeypot? 2

2.- Ventajas e inconvenientes de los honeypots 3

7.- Honeynet. 8

1.- Introducción. ¿Qué es un honeypot? 2

2.- Ventajas e inconvenientes de los honeypots 3

a.- Ventajas 3

b.- Desventajas. 33.- Rol de los honeypots en nuestro plan de seguridad. 4

a.-Prevención 4

b.- Detección. 4

c.- Respuesta. 44.- Clasificación de los honeypots. 5

a.- Clasificación en función del nivel de interacción. 5

b.- Clasificación atendiendo al rol al que se destine. 55.- Ejemplos de honeypots. 5

a.- Comerciales: 5

b.- Sistemas libres 66.- Honeyd 7

7.- Honeynet. 8

a.- Métodos, motivos y herramientas involucradas. 9

b.- Análisis de tendencias. 9

c.- Respuesta a incidentes 9

d.- Bancos de prueba. 9

e.- ¿Cómo funcionan las Honeynet? 9

f.- Riesgo asociado a las honeynets. 108.- Conclusiones. 10

jueves, 8 de marzo de 2012

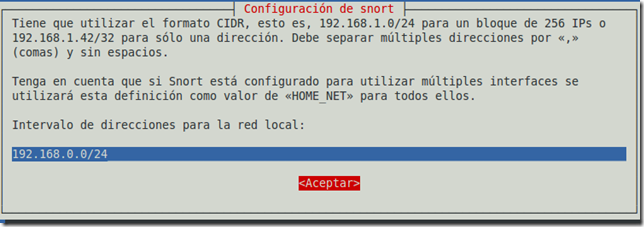

Instalación y configuración de Snort

2.- Snort

2.1.- Instalación

Para instalar snort en Ubuntu (versión 9.10), simplemente ejecutamos:apt-get install snort

Durante la instalación se ejecutará un script de ayuda de configuración que entre otros nos pedirá los siguientes datos:

- interfaz que escuchará snort (se pueden introducir varios separados por espacios), en mi caso: eth0.

- Intervalo de red de la red local en formato CIDR: 192.168.0.0/24

Instalación Certificados y Webdav IIS en Windows 2008

Guías realizadas para clases por Víctor Anievas y Adrián Barreiros

Webdav -Víctor Anievas- :https://docs.google.com/open?id=0B44-0lmgCwxZVDUxaUxNdjVTTENlV21JdFgyRldkZw

Certificados -Adrián-: https://docs.google.com/open?id=0B44-0lmgCwxZeWJmaEhYaEFSOXlBVlJhaWlwdWdDZw

Webdav -Adrián Barreiros-: https://docs.google.com/open?id=0B44-0lmgCwxZRzc3LU9GcDFRZEN3MFRaTHpSS05wdw

Certificados - Víctor Anievas-: https://docs.google.com/open?id=0B44-0lmgCwxZY0xya3F2SXdRX3l1NG9CMktxUWx6Zw

Manuales de instalación de los servicios de webdav y certificados para páginas web corriendo con el servicio IIS bajo Windows Server 2008.

Webdav -Víctor Anievas- :https://docs.google.com/open?id=0B44-0lmgCwxZVDUxaUxNdjVTTENlV21JdFgyRldkZw

Certificados -Adrián-: https://docs.google.com/open?id=0B44-0lmgCwxZeWJmaEhYaEFSOXlBVlJhaWlwdWdDZw

Webdav -Adrián Barreiros-: https://docs.google.com/open?id=0B44-0lmgCwxZRzc3LU9GcDFRZEN3MFRaTHpSS05wdw

Certificados - Víctor Anievas-: https://docs.google.com/open?id=0B44-0lmgCwxZY0xya3F2SXdRX3l1NG9CMktxUWx6Zw

Manuales de instalación de los servicios de webdav y certificados para páginas web corriendo con el servicio IIS bajo Windows Server 2008.

sábado, 3 de marzo de 2012

Usando Caín y Abel

Una serie de tutoriales sobre Caín y Abel

Dirección aplicación: http://www.oxid.it/cain.html

Tutorial http://www.youtube.com/watch?v=vAc8o2G1sAY&feature=player_embedded

Tutorial http://www.youtube.com/watch?v=vAc8o2G1sAY&feature=player_embedded

Interceptando passwords en una red: http://www.youtube.com/watch?v=-lJTuOVHTas&feature=player_embedded#!

Suscribirse a:

Entradas (Atom)