Bajo esta perspectiva y cuando en la década de los 80 surge el gran boom de la informática existía un mercado basado en arquitecturas propietarias ("Propietario" significa que una sola empresa o un pequeño grupo de empresas controlan todo uso de la tecnología) lo que significaba que cada equipo de una marca necesitaba para su funcionamiento componentes de ese mismo fabricante, ya que éstos eran los únicos capaces de conectarse (limitaciones hardware) y comunicarse (limitaciones software de protocolos) con los equipos registrados bajo sus propietarias patentes. Peor aún, en ocasiones los propios fabricantes y ante las limitaciones de los equipos diseñados previamente se limitaban a diseñar productos totalmente nuevos y en muchos casos incompatibles con las versiones anteriores. En esta situación las crecientes necesidades expansivas de la informática en las empresas se "solventaban" tirando a la basura millonarias inversiones en equipos que habían quedado obsoletos en cuanto a número y/o capacidad, para sustituirlos por otros de nueva aparición y prestaciones más adecuadas.

Uno de los primeros pasos que se produjo hacia la estandarización en el mercado de los componentes informáticos lo daría IBM con la creación de su IBM-PC, un equipo informático desarrollado bajo un estándar abierto basado en componentes ya existentes en el mercado y desarrollados por distintas empresas fabricantes de discos duros, placas,...(para más información leer el artículo

http://www.alu.ua.es/l/lli/articuloIBM/index.htm de Luis Lucas Ibáñez). Básicamente lo que pretendía era poner en el mercado un producto que pudiese hacer frente a los ya existentes en el mercado y que en muchos sentidos le llevaban una gran delantera.

Estos y otros factores, y ya ciñéndonos al mundo de las redes informáticas existentes en las empresas, hicieron que a principios de la década de 1980 el desarrollo de redes sucediera con desorden en muchos sentidos. Se produjo un enorme crecimiento en la cantidad y el tamaño de las redes. A medida que las empresas tomaron conciencia de las ventajas de usar tecnologías de conexión, las redes se agregaban o expandían a casi la misma velocidad a la que se introducían las nuevas tecnologías de red.

Para mediados de la década de 1980, estas empresas comenzaron a sufrir las consecuencias de la rápida expansión. De la misma forma en que las personas que no hablan un mismo idioma tienen dificultades para comunicarse, las redes que utilizaban diferentes especificaciones e implementaciones tenían dificultades para intercambiar información. El mismo problema surgía con las empresas que desarrollaban tecnologías de conexiones privadas o propietarias. Las tecnologías de conexión que respetaban reglas propietarias en forma estricta no podían comunicarse con tecnologías que usaban reglas propietarias diferentes.

Para enfrentar el problema de incompatibilidad de redes, la Organización Internacional para la Estandarización (ISO) investigó modelos de conexión como la red de Digital Equipment Corporation (DECnet), la Arquitectura de Sistemas de Red (SNA) de IBM y TCP/IP a fin de encontrar un conjunto de reglas aplicables de forma general a todas las redes. Con base en esta investigación, la ISO desarrolló un modelo de red que ayuda a los fabricantes a crear redes que sean compatibles con otras redes.

Paradójicamente el conjunto de protocolos TCP/IP es con diferencia la arquitectura más usada y el modelo de referencia OSI, el desarrollado por la ISO nunca, a pesar de ser una arquitectura bien conocida, nunca ha llegado a alcanzar las promesas iniciales.

La normalización o estandarización es la redacción y aprobación de normas que se establecen para garantizar el acoplamiento de elementos construidos independientemente, así como garantizar el repuesto en caso de ser necesario, garantizar la calidad de los elementos fabricados y la seguridad de funcionamiento.

La normalización es el proceso de elaboración, aplicación y mejora de las normas que se aplican a distintas actividades científicas, industriales o económicas con el fin de ordenarlas y mejorarlas. La asociación estadounidense para pruebas de materiales(ASTM), define la normalización como el proceso de formular y aplicar reglas para una aproximación ordenada a una actividad específica para el beneficio y con la cooperación de todos los involucrados.

Según la ISO (International Organization for Standarization) la Normalización es la actividad que tiene por objeto establecer, ante problemas reales o potenciales, disposiciones destinadas a usos comunes y repetidos, con el fin de obtener un nivel de ordenamiento óptimo en un contexto dado, que puede ser tecnológico, político o económico.

La normalización persigue fundamentalmente tres objetivos:

- Simplificación: Se trata de reducir los modelos quedándose únicamente con los más necesarios.

- Unificación: Para permitir la intercambiabilidad a nivel internacional.

- Especificación: Se persigue evitar errores de identificación creando un lenguaje claro y preciso

Las elevadas sumas de dinero que los países desarrollados invierten en los organismos normalizadores, tanto nacionales como internacionales, es una prueba de la importancia que se da a la normalización.

2.- ARQUITECTURA DE PROTOCOLOS.

Una arquitectura de protocolos es una estructura en capas de elementos hardware y software que facilitan el intercambio de datos entre sistemas y posibilita aplicaciones distribuidas, como el comercio electrónico y la transferencia de archivos.

En los sistemas de comunicación, en cada una de las capas de la arquitectura de protocolos se implementa uno o más protocolos comunes. Cada protocolo proporciona un conjunto de reglas para el intercambio de datos entre sistemas.

La arqutectura de protocolos más usada es TCP/IP, constituida por las siguientes capas: física, acceso a la red, internet, transporte y aplicación (muchos autores la resumen en física- internet -transporte y aplicación). La otra arquitectura de protocolos importante -más reconocida como un modelo teórico- es el modelo de siete capas OSI (Open Systems Interconnection).

La necesidad de una arquitectura de ordenadores es debida a que los procedimientos involucrados en el intercambio de datos entre computdaores pueden llegar a ser bastante complejos y se requiere entre otras las siguientes tareas:

- necesidad de establecer un camino de comunicación

- asegurarnos de que el receptor está preparado para recibier datos, aceptarlos y almacenarlos para el usuario determniado

- los datos han de viajar en formatos compatibles entre los sistemas y después ser traducidos al formato deseado

- necesidad de controlar errores, flujo,......

3. MODELO OSI

Una técnica muy aceptada para estructura los problemas es la división en capas. En esta técnica las funciones de comunicación se distribuyen en un conjunto jerárquico de capas. Cada capa realiza un subconjunto de tareas, relacionadas entre sí, de entre las necesarias para llegar a comunicarse con otros sistemas. Por otra parte cada capa se sustenta en la capa inmediatamente inferior, la cual realizará funciones más primitivas, ocultando los detalles a las capas superiores. Una capa proporciona servicios a la capa inmediatamente superior. Idealmente las cpaas deberían estar definidas para que los cambios en una capa no implicaran cambios en las otras capas. De esta forma, el problema se descompone en varios subproblemas más abordables.

La labor de ISO consistió en definir el conjunto de capas, así como los servicios a realizar por cada una de ellas.

3.1 LAS CAPAS DEL MODELO OSI

El modelo en sí mismo no puede ser considerado una arquitectura, ya que no especifica el protocolo que debe ser usado en cada capa, sino que suele hablarse de modelo de referencia. Este modelo está dividido en siete capas:

Capa Física (Capa 1)

La Capa Física del modelo de referencia OSI es la que se encarga de las conexiones físicas de la computadora hacia la red, tanto en lo que se refiere al medio físico (medios guiados: cable coaxial, cable de par trenzado, fibra óptica y otros tipos de cables; medios no guiados: radio, infrarrojos, microondas, láser y otras redes inalámbricas); características del medio (p.e. tipo de cable o calidad del mismo; tipo de conectores normalizados o en su caso tipo de antena; etc.) y la forma en la que se transmite la información (codificación de señal, niveles de tensión/intensidad de corriente eléctrica, modulación, tasa binaria, etc.)

Es la encargada de transmitir los bits de información a través del medio utilizado para la transmisión. Se ocupa de las propiedades físicas y características eléctricas de los diversos componentes; de la velocidad de transmisión, si ésta es uni o bidireccional (símplex, dúplex o full-dúplex). También de aspectos mecánicos de las conexiones y terminales, incluyendo la interpretación de las señales eléctricas/electromagnéticas.

Se encarga de transformar una trama de datos proveniente del nivel de enlace en una señal adecuada al medio físico utilizado en la transmisión. Estos impulsos pueden ser eléctricos (transmisión por cable) o electromagnéticos (transmisión sin cables). Estos últimos, dependiendo de la frecuencia / longitud de onda de la señal pueden ser ópticos, de micro-ondas o de radio. Cuando actúa en modo recepción el trabajo es inverso; se encarga de transformar la señal transmitida en tramas de datos binarios que serán entregados al nivel de enlace

.

Sus principales funciones se pueden resumir como:

- Definir el medio o medios físicos por los que va a viajar la comunicación: cable de pares trenzados (o no, como en RS232/EIA232), coaxial, guías de onda, aire, fibra óptica.

- Definir las características materiales (componentes y conectores mecánicos) y eléctricas (niveles de tensión) que se van a usar en la transmisión de los datos por los medios físicos.

- Definir las características funcionales de la interfaz (establecimiento, mantenimiento y liberación del enlace físico).

- Transmitir el flujo de bits a través del medio.

- Manejar las señales eléctricas/electromagnéticas

- Especificar cables, conectores y componentes de interfaz con el medio de transmisión, polos en un enchufe, etc.

- Garantizar la conexión (aunque no la fiabilidad de ésta).

El cableado, repetidores y hubs o concentradores forman parte de esta capa

Capa de enlace de datos (Capa 2)

Cualquier medio de transmisión debe ser capaz de proporcionar una transmisión sin errores, es decir, un tránsito de datos fiable a través de un enlace físico. Debe crear y reconocer los límites de las tramas, así como resolver los problemas derivados del deterioro, pérdida o duplicidad de las tramas. También puede incluir algún mecanismo de regulación del tráfico que evite la saturación de un receptor que sea más lento que el emisor.

La capa de enlace de datos se ocupa del direccionamiento físico, de la topología de la red, del acceso a la red, de la notificación de errores, de la distribución ordenada de tramas y del control del flujo.

Se hace un direccionamiento de los datos en la red ya sea en la distribución adecuada desde un emisor a un receptor, la notificación de errores, de la topología de la red de cualquier tipo. La tarjeta NIC (Network Interface Card, Tarjeta de Interfaz de Red en español o Tarjeta de Red) que se encarga de que tengamos conexión, posee una dirección MAC (control de acceso al medio) y la LLC (control de enlace lógico).

Los Switches realizan su función en esta capa.

Capa de red (Capa 3)

El cometido de la capa de red es hacer que los datos lleguen desde el origen al destino, aun cuando ambos no estén conectados directamente. Los dispositivos que facilitan tal tarea se denominan en castellano encaminadores, aunque es más frecuente encontrar el nombre inglés routers y, en ocasiones enrutadores.

Adicionalmente la capa de red lleva un control de la congestión de red, que es el fenómeno que se produce cuando una saturación de un nodo tira abajo toda la red (similar a un atasco en un cruce importante en una ciudad grande).

Los routers trabajan en esta capa, aunque pueden actuar como switch de nivel 2 en determinados casos, dependiendo de la función que se le asigne. Los firewalls actúan sobre esta capa principalmente, para descartar direcciones de máquinas.

En este nivel se realiza el direccionamiento lógico y la determinación de la ruta de los datos hasta su receptor final.

Capa de transporte (Capa 4)

Su función básica es aceptar los datos enviados por las capas superiores, dividirlos en pequeñas partes si es necesario, y pasarlos a la capa de red. En el caso del modelo OSI, también se asegura que lleguen correctamente al otro lado de la comunicación. Otra característica a destacar es que debe aislar a las capas superiores de las distintas posibles implementaciones de tecnologías de red en las capas inferiores, lo que la convierte en el corazón de la comunicación.

En esta capa se proveen servicios de conexión para la capa de sesión que serán utilizados finalmente por los usuarios de la red al enviar y recibir paquetes. Estos servicios estarán asociados al tipo de comunicación empleada, la cual puede ser diferente según el requerimiento que se le haga a la capa de transporte. Por ejemplo, la comunicación puede ser manejada para que los paquetes sean entregados en el orden exacto en que se enviaron, asegurando una comunicación punto a punto libre de errores, o sin tener en cuenta el orden de envío. Una de las dos modalidades debe establecerse antes de comenzar la comunicación para que una sesión determinada envíe paquetes, y ése será el tipo de servicio brindado por la capa de transporte hasta que la sesión finalice.

De la explicación del funcionamiento de esta capa se desprende que no está tan encadenada a capas inferiores como en el caso de las capas 1 a 3, sino que el servicio a prestar se determina cada vez que una sesión desea establecer una comunicación. Todo el servicio que presta la capa está gestionado por las cabeceras que agrega al paquete a transmitir.

En resumen, podemos definir a la capa de transporte como:

Capa encargada de efectuar el transporte de los datos (que se encuentran dentro del paquete) de la máquina origen a la de destino, independizándolo del tipo de red física que se esté utilizando. La PDU de la capa 4 se llama Segmentos. sus protocolos son TCP y UDP el primero orientado a conexión y el otro sin conexión

Capa de sesión (Capa 5)

Esta capa establece, gestiona y finaliza las conexiones entre usuarios (procesos o aplicaciones) finales. Ofrece varios servicios que son cruciales para la comunicación, como son:

- Control de la sesión a establecer entre el emisor y el receptor (quién transmite, quién escucha y seguimiento de ésta).

- Control de la concurrencia (que dos comunicaciones a la misma operación crítica no se efectúen al mismo tiempo).

- Mantener puntos de verificación (checkpoints), que sirven para que, ante una interrupción de transmisión por cualquier causa, la misma se pueda reanudar desde el último punto de verificación en lugar de repetirla desde el principio.

Por lo tanto, el servicio provisto por esta capa es la capacidad de asegurar que, dada una sesión establecida entre dos máquinas, la misma se pueda efectuar para las operaciones definidas de principio a fin, reanudándolas en caso de interrupción. En muchos casos, los servicios de la capa de sesión son parcial o totalmente prescindibles.

En conclusión esta capa es la que se encarga de mantener el enlace entre los dos computadores que estén transmitiendo datos de cualquier índole.

Capa de presentación (Capa 6)

El objetivo de la capa de presentación es encargarse de la representación de la información, de manera que aunque distintos equipos puedan tener diferentes representaciones internas de caracteres (ASCII, Unicode, EBCDIC), números (little-endian tipo Intel, big-endian tipo Motorola), sonido o imágenes, los datos lleguen de manera reconocible.

Esta capa es la primera en trabajar más el contenido de la comunicación que el cómo se establece la misma. En ella se tratan aspectos tales como la semántica y la sintaxis de los datos transmitidos, ya que distintas computadoras pueden tener diferentes formas de manejarlas.

Esta capa también permite cifrar los datos y comprimirlos. En pocas palabras es un traductor.

Por todo ello, podemos resumir la definición de esta capa como aquella encargada de manejar la estructura de datos abstracta y realizar las conversiones de representación de los datos necesarios para la correcta interpretación de los mismos.

Capa de aplicación (Capa 7)

Ofrece a las aplicaciones (de usuario o no) la posibilidad de acceder a los servicios de las demás capas y define los protocolos que utilizan las aplicaciones para intercambiar datos, como correo electrónico (POP y SMTP), gestores de bases de datos y servidor de ficheros (FTP). Hay tantos protocolos como aplicaciones distintas y puesto que continuamente se desarrollan nuevas aplicaciones el número de protocolos crece sin parar.

Cabe aclarar que el usuario normalmente no interactúa directamente con el nivel de aplicación. Suele interactuar con programas que a su vez interactúan con el nivel de aplicación pero ocultando la complejidad subyacente. Así por ejemplo un usuario no manda una petición "GET index.html HTTP/1.0" para conseguir una página en html, ni lee directamente el código html/xml.

Entre los protocolos (refiriéndose a protocolos genéricos, no a protocolos de la capa de aplicación de OSI) más conocidos destacan:

- HTTP (HyperText Transfer Protocol = Protocolo de Transferencia de Hipertexto) el protocolo bajo la www.

- FTP (File Transfer Protocol = Protocolo de Transferencia de Archivos) ( FTAM, fuera de TCP/IP) transferencia de ficheros.

- SMTP (Simple Mail Transfer Protocol = Protocolo Simple de Correo) (X.400 fuera de tcp/ip) envío y distribución de correo electrónico.

- POP (Post Office Protocol = Protocolo de Oficina de Correo)/IMAP: reparto de correo al usuario final.

- SSH (Secure Shell = Capa Segura) principalmente terminal remoto, aunque en realidad cifra casi cualquier tipo de transmisión.

- Telnet otro terminal remoto, ha caído en desuso por su inseguridad intrínseca, ya que las claves viajan sin cifrar por la red.

Hay otros protocolos de nivel de aplicación que facilitan el uso y administración de la red:

- SNMP (Simple Network Management Protocol)

- DNS (Domain Name System)...

3.2 Unidades de datos

El intercambio de información entre dos capas OSI consiste en que cada capa en el sistema fuente le agrega información de control a los datos, y cada capa en el sistema de destino analiza y remueve la información de control de los datos como sigue:

Si un ordenador (host A) desea enviar datos a otro (host B), en primer término los datos deben empaquetarse a través de un proceso denominado encapsulamiento, es decir, a medida que los datos se desplazan a través de las capas del modelo OSI, reciben encabezados, información final y otros tipos de información.

N-PDU (Unidad de datos de protocolo)

- Es la información intercambiada entre entidades pares, es decir, dos entidades pertenecientes a la misma capa pero en dos sistemas diferentes, utilizando una conexión (N-1).

- Esta compuesta por:

- N-SDU (Unidad de datos del servicio)

- Son los datos que se necesitan la entidades (N) para realizar funciones del servicio pedido por la entidad (N+1).

- N-PCI (Información de control del protocolo)

- Información intercambiada entre entidades (N) utilizando una conexión (N-1) para coordinar su operación conjunta.

N-IDU (Unidad de datos de interfase)

- Es la información transferida entre dos niveles adyacentes, es decir, dos capas contiguas.

- Esta compuesta por:

- N-ICI (Información de control del interface)

- Información intercambiada entre una entidad (N+1) y una entidad (N) para coordinar su operación conjunta.

- Datos de Interface-(N)

- Información transferida entre una entidad-(N+1) y una entidad-(N) y que normalmente coincide con la (N+1)-PDU.

Transmisión de los datos

Transferencia de información en el modelo OSI.

La capa de aplicación recibe el mensaje del usuario y le añade una cabecera constituyendo así la PDU de la capa de aplicación. La PDU se transfiere a la capa de aplicación del nodo destino, este elimina la cabecera y entrega el mensaje al usuario.

Para ello ha sido necesario todo este proceso:

- Ahora hay que entregar la PDU a la capa de presentación para ello hay que añadirla la correspondiente cabecera ICI y transformarla así en una IDU, la cual se transmite a dicha capa.

- La capa de presentación recibe la IDU, le quita la cabecera y extrae la información, es decir, la SDU, a esta le añade su propia cabecera (PCI) constituyendo así la PDU de la capa de presentación.

- Esta PDU es transferida a su vez a la capa de sesión mediante el mismo proceso, repitiéndose así para todas las capas.

- Al llegar al nivel físico se envían los datos que son recibidos por la capa física del receptor.

- Cada capa del receptor se ocupa de extraer la cabecera, que anteriormente había añadido su capa homóloga, interpretarla y entregar la PDU a la capa superior.

- Finalmente llegará a la capa de aplicación la cual entregará el mensaje al usuario.

Formato de los datos

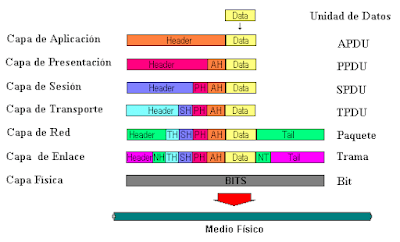

Estos datos reciben una serie de nombres y formatos específicos en función de la capa en la que se encuentren, debido a como se describió anteriormente la adhesión de una serie de encabezados e información final. Los formatos de información son los que muestra el gráfico:

- APDU

- Unidad de datos en la capa de aplicación (Capa 7).

- PPDU

- Unidad de datos en la capa de presentación (Capa 6).

- SPDU

- Unidad de datos en la capa de sesión (Capa 5).

- TPDU

- (segmento o datagrama)

- Unidad de datos en la capa de transporte (Capa 4).

- Paquete

- Unidad de datos en el nivel de red (Capa 3).

- Trama

- Unidad de datos en la capa de enlace (Capa 2).

- Bits

- Unidad de datos en la capa física (Capa 1).

4. Modelo TCP/IP

La arquitectura de protocolos TCP/IP es resultado de la investigación y desarrollo llevados a cabo en la red experimental de conmutación de paquetes ARPANET y se denomina como la familia de protocolos TCP/IP. Esta familia consiste en una extensa colección de protolos que se han especificado como estándares de Interenet por parte de la IAB. (Internet Architecture Board).

A diferencia del modelo OSI, el modelo TCP/IP se construye a partir de una pila de protocolos previamente existentes que después se recogen y adaptan para incorporarlos al modelo TCP/IP. Esta es, precisamente, una de las razones del éxito de esta arquitectura.

4.1 CAPAS DEL MODELO TCP/IP

El modelo TCP/IP estructura el problema de la comunicación en cinco capas relativamente independientes entre sí:

1. Capa física : es la encargada de utilizar y especificar las características del medio de transmisión de datos. Se encarga también de la naturaleza de las señales , velocidad de datos , etc..

2. Capa de acceso a la red : es responsable del intercambio de datos entre el sistema final y la red a la cual se está conectado. El emisor proporciona la dirección de red del equipo destino de modo que se puedan encaminar los datos hasta él. Se han desarrollado para ellos distintos estándares para la conmutación de paquetes, de circuitos y paralas redes de área local (p.e. Ehternet)

3. Capa internet ( IP ) : cuando los sistemas finales están conectados a la misma red la capa de acceso se encarga de realizar el acceso y encaminamiento de los datos. Cuando las redes a las que pertenecen son distintas se necesitarán una serie de procedimientos para que los datos atraviesen las distintas redes conectadas, esta es la función de la capa internet . Emplea el protocolo IP (Internet, Protocol) para realizar el encaminamiento entre distintas redes.

4. Capa de transporte o capa origen-destino : es la encargada de hacer que los datos se intercambien de modo fiable, esto es, de controlar que los datos emanados de las aplicaciones lleguen correctamente y en el orden en que fueron enviados a su destino. El protocolo más empleado es el TCP (Transmisision Control Protocol) protocolo para el control de la transmisión.

5. Capa de aplicación : contiene la lógica necesaria para posibilitar las distintas aplicaciones de usuario.

Comparativa Modelo OSI vs TCP/IP

4.2 FUNCIONAMIENTO DE TCP E IP

Un equipo puede estar conectado a un sistema formado por varias redes constituyentes denominadas subredes. Cuando quiere comunicarse con un equipo de su subred lo hará mediante un protocolo de acceso, normalmente Ethernet. En cambio, si necesita comunicarse con una estación situada en otra subred lo hará a través de un dispositivo de encaminamiento (enrutador, router, gateway, encaminador) que será el encargado de retransmitirlo a otra subred. Para hacerlo los encaminadores hacen uso del protocolo IP. TCP se implementa unicamente en los sistemas finales para garantizar que los datos se entregan de modo fiable a la aplicación adecuada.

Para garantizar esta entrega fiable son necesarias dos cosas:

- cada ordenador/equipo en una subred ha de tener una dirección de internet única que lo identifique de manera unívoca (cada equipo una ip diferente) dentro de dicha subred.

- a su vez, y para garantizar la entrega a la aplicación adecuada, cada proceso que se ejecute en el equipo ha de tener una dirección única que lo identifique frente al resto de procesos. Esta última dirección es lo que se conoce como puerto.

El proceso entonces para la comunicación entre dos equipos sería tal y cómo se puede visualizar en la figura el siguiente:

Un equipo necesita enviar una serie de datos a otro usuario, para ello se envían los datos de la capa de aplicación a la de transporte, en ella puede que TCP deba dividir los datos en fragmentos más pequeños para su envío (pensemos, por ejemplo en el envío de un fichero de gran tamaño como un vídeo, ....) con la finalidad de hacerlos más manejables. A estos datos se les añade información de control denominada cabecera TCP formando un

Segmento TCP. Esta información incluye:

- Puerto de destino

- Número de secuencia: recordemos que la información se ha dividido en segementos tcp que van numerados, de modo que el receptor pueda reordenarlos en el caso de que lleguen desordenados

- Suma de comprobación: se añade una cifra calculada a partir de los datos que viajan en el segmento de modo que al realizar la operación el receptor sea capaz de verificar si ha habido cambios o no en dicha información.

A su vez TCO pasa cada segmento a IP para que los transmita a través de una o más subredes, para ello añadirá su propia información de control formando un "datagrama IP" en el que constarán, entre otros la IP del equipo destino.

Finalmente IP pasa la información a la capa de acceso a la red para que sea enviada a través de la primera subred - a la que está conectada el equipo- ésta añadirá su propia cabecera formando un paquete o trama. En dicha cabecera se introducirán entre otros la dirección a la que debe entregar el paquete -dirección de la subred de destino- y funciones especiales -como pueden ser prioridades,...

Cuando el paquete llega al encaminador, éste elimina la cabecera de acceso a red, examina la cabecera IP y direcciona el paquete en función de la dirección IP que contenga la misma a través de una nueva subred que estará en el camino hacia el equipo destino. Para ello añadirá una nueva cabecerá de acceso a la red.

Al llegar al destino el proceso será el contrario. Hemos de tener en cuenta que el nombre genérico del bloque de datos intercambiado se denomina siempre unidad de datos del protocolo (PDU, Protocol Data Unit), por lo que, p.e. el segmento TCP es la PDU del protocolo TCP.

Si te ha interesado este tema, tal vez te interesen el resto de unidades de la serie redes informáticas.

Enlaces:

Bibliografía:

Comunicaciones y redes de computadores. Williams Stallings

Redes Informáticas: Michael J. Palmer